Guía didáctica para impartir el módulo de FP “Sostenibilidad aplicada al sistema productivo”

Guía didáctica para impartir el módulo de FP “Sostenibilidad aplicada al sistema productivo”

En el contexto de policrisis actual, necesitamos revisar nuestro sistema productivo, y nuestra forma de relacionarnos con la tierra y con las personas. Por eso, desde Ecologistas en Acción y FUHEM hemos recibido con alegría la implantación del nuevo módulo de formación profesional “Sostenibilidad aplicada al sistema productivo”. Consideramos que es una de las medidas imprescindibles para afrontar los tiempos que vivimos.

Conscientes del desafío que esto supone para una parte importante del profesorado, hemos creado una guía que permite abordar toda la normativa oficial de la asignatura. En ella podéis encontrar:

- Cinco unidades didácticas con las que se cubren todos los aprendizajes requeridos en el módulo. En ellas se describen detalladamente las actividades a realizar, se incluye un sistema de evaluación y se facilitan los recursos para llevarlas a cabo. Además, describen todos los elementos curriculares que permiten tener una programación completa del módulo.

- Un marco teórico escrito de forma sintética que permite al profesorado adquirir las ideas básicas a trabajar a lo largo de cada unidad didáctica. Estos textos teóricos están redactados de manera que se puedan utilizar por el alumnado. Es decir, son al tiempo un recurso didáctico.

- Una descripción, para cada una de las familias profesionales de FP, de cuál es el nivel de sostenibilidad actual en España de dicha familia, en qué consistiría un funcionamiento sostenible, que prácticas teóricamente sostenibles no lo son tanto, y ejemplos de empresas que ya están funcionado desde una perspectiva ecosocial.

Todos los materiales están desarrollados por un equipo interdisciplinar de profesorado de FP en activo y especialistas en educación ecosocial.

Sostenibilidad aplicada al sistema productivo

Enviar enlace de descarga

La guía es de acceso abierto y gratuito. Sabemos que hay grandes empresas ligadas a las prácticas más insostenibles que han puesto a disposición del profesorado materiales didácticos para abordar este módulo. Creemos que nuestro material es mucho más adecuado porque está hecho por profesionales de la educación (no de la energía), por personas expertas en la crisis ecosocial y porque no tenemos conflictos de intereses al realizar este trabajo.

Próximos eventos de Comunidad FUHEM

Antes de iniciar las vacaciones de verano, queremos anunciaros que ya tenemos previstas algunas fechas que servirán de reencuentro para algunos centros y para celebrar el 60º aniversario de FUHEM.

Os pedimos que reservéis estas tardes en vuestras agendas del otoño y que hagáis correr la voz.

- MONTSERRAT: 26 de septiembre de 2025

- HIPATIA: 24 de octubre de 2025

- COVADONGA: octubre o noviembre de 2025

- Celebración del 60º aniversario FUHEM: noviembre o diciembre de 2025.

En 2026, celebraremos los reencuentros de Guadalupe, Loyola y Fátima. Además, tenemos previstas algunas sorpresas en torno a los libros…

Feliz verano y, a la vuelta de vacaciones, iremos concretando cada una de estas actividades. Si no estás registrado, apúntate al formulario de Comunidad FUHEM y recibirás todos los detalles de cada acto.

Lourdes: valores compartidos en la memoria y en el presente

Lourdes: valores compartidos en la memoria y en el presente

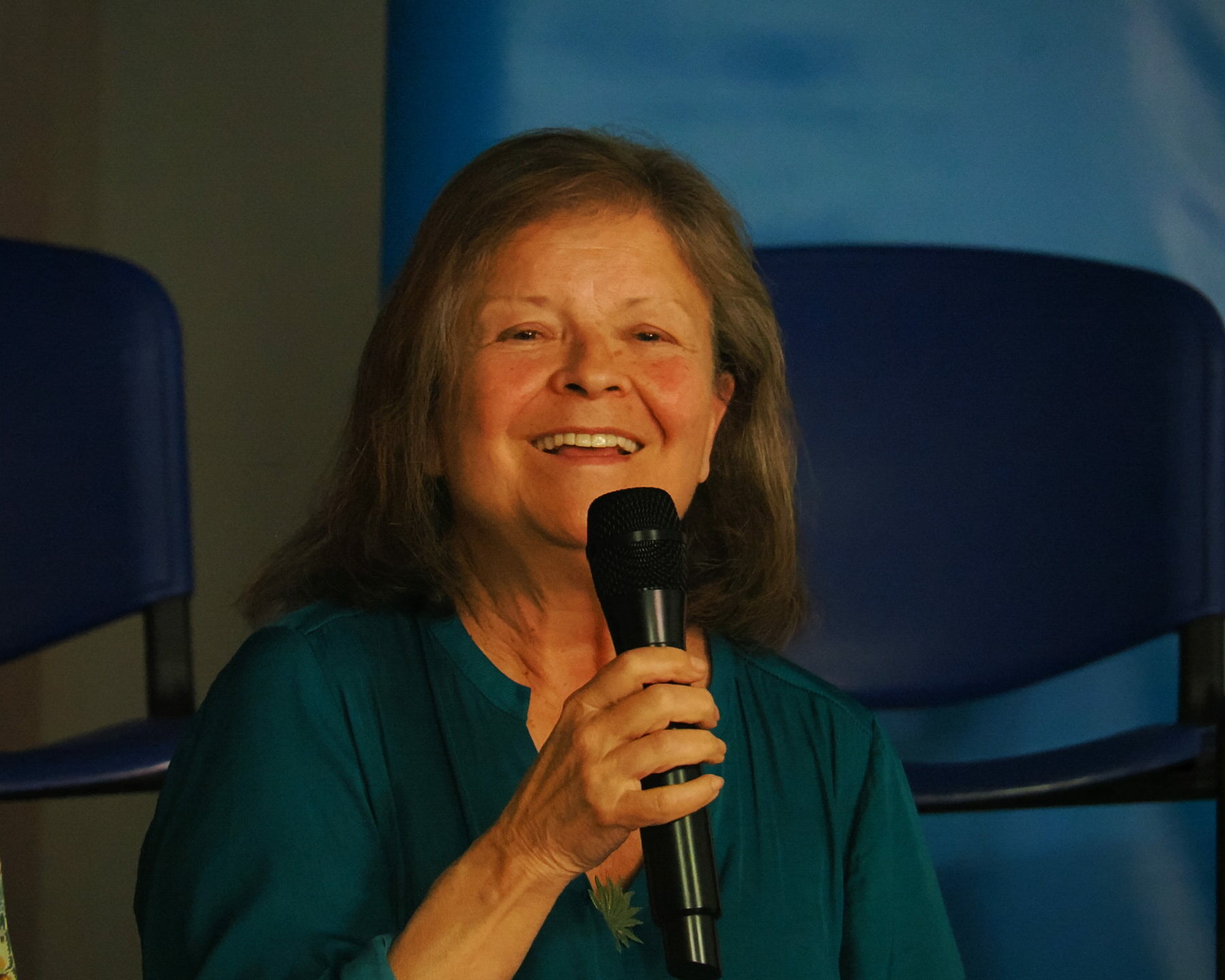

El 23 de mayo celebramos un acto de Comunidad FUHEM, en el Colegio Lourdes, donde disfrutamos mucho con un pase de cine musical al que siguió un coloquio emotivo e interesante.

Los dos momentos sirvieron para demostrar la coherencia de un proyecto educativo que, durante décadas, ha sido un referente en las propuestas de renovación pedagógica, la inclusión de un alumnado muy diverso, la creación de vínculos, los valores de ciudadanía y la creatividad, demostradas en muchas facetas.

El acto comenzó con unas palabras de bienvenida de Roberto Díaz Blanco, director del Colegio, que subrayó la comunidad viva que representa Lourdes y su pasión compartida por el arte. Sus palabras dieron pie a las de Javier Santamaría, profesor de Música del Colegio y director del musical «Vuelta al cole: os necesitamos», un trabajo de grabación de varios meses en el que se ha implicado toda la comunidad escolar del Lourdes, que dejó al público absolutamente entusiasmado.

El musical fue la conexión perfecta entre el presente de un Colegio creativo y vital, que canta y baila con alegría; y el testimonio de personas que contaron su visión de lo que es trabajar o ser familias o alumnado de Lourdes en el coloquio posterior.

A través de sus palabras, igual que ha ocurrido en los encuentros de Santa Cristina y Begoña, personas invitadas por su vinculación al Colegio Lourdes dieron cuenta de una trayectoria ilusionante, compleja y feliz, que se ha dilatado en el tiempo y en los espacios, de modo que también citaban nombres de otros colegios de FUHEM. Su experiencia como docentes, alumnado o familias reflejaba un tejido de palabras y afectos que formaron parte de los recuerdos, la ilusión y los valores compartidos de los que hablaron: Rosario Abad, Mª Jesús (Txusa) Eresta, Alicia Faure. Fernando Mazo. Luis Pozo y Nacho Silván, entre los ponentes iniciales; y después, algunos padres que, desde el APA de hace cuarenta años, trabajaron codo con codo con el Colegio; así como algunas representantes del alumnado, orgullosas de la huella que Lourdes dejó en sus vidas.

Aunque no es lo mismo que haberlo vivido allí, os dejamos el video del encuentro, conscientes de que estos recuerdos y testimonios os harán plantearos la misma pregunta que respondieron los participantes en el acto: ¿qué me aportó FUHEM? Esperamos vuestras respuestas en esta web.

La importancia de soñar ecotopías

La importancia de soñar ecotopías

Una crónica de las VI Jornadas de Educación Ecosocial

El Eskamot verd (Patrulla verde) y Lluís Sala recibieron a las personas participantes, que antes de pasar a la sala de actos, tenían que coger un recipiente de cartón, decorarlo como si fuera un edificio de una ciudad imaginaria que representara un elemento de una ecotopía o ciudad ideal, cortar uno de los lados y rellenarlo con tierra. Los “edificios” se iban colocando en una repisa a modo de “skyline”.

El Eskamot verd (Patrulla verde) y Lluís Sala recibieron a las personas participantes, que antes de pasar a la sala de actos, tenían que coger un recipiente de cartón, decorarlo como si fuera un edificio de una ciudad imaginaria que representara un elemento de una ecotopía o ciudad ideal, cortar uno de los lados y rellenarlo con tierra. Los “edificios” se iban colocando en una repisa a modo de “skyline”.

A continuación, se pasó a la sala de actos. Música ambiental durante la espera y bienvenida por parte del IDP UB.

«Soñar ecotopías: cómo comunicarlo y favorecer la participación de la comunidad educativa»

Se inició con una enérgica y teatral intervención a cargo del Eskamot Verd, un grupo de alumnos y alumnas de secundaria de la FEP Sant Ramon (Barcelona) que, adoptando una estética de agentes secretos y utilizando el megáfono como principal herramienta de comunicación, irrumpieron en la reunión con un mensaje directo y provocador: «Hola, hola, hola…los profes a prisión». Esta consigna, repetida con insistencia, no solo buscaba captar la atención de los docentes, sino también señalar una percepción de distancia y falta de conexión entre las decisiones tomadas por los/as educadores/as y las inquietudes del alumnado, especialmente en lo referente a la acción por el planeta.

La performance incluyó elementos teatrales como la aplicación de «detectores de terrorismo ambiental» y la administración de un «brebaje liberador y ultravitaminado» (zumo verde). Culminó con un «juramento sostenible» recitado por los/as educadores/as «transformados/as», donde se comprometieron a ser creativos, ambiciosos, disruptivos y a hacer del alumnado el protagonista del cambio, con un toque de humor por parte de una alumna sobre aprobar las matemáticas. La intervención finalizó con una declaración de intenciones del Eskamot verde aprender, espiar, compartir y participar en la Jornada de educadores.

A continuación, Lluís Sala dio inicio a su ponencia, conectando la acción previa del Eskamot con la necesidad de soñar y construir «ecotopías», entendidas no como utopías inalcanzables, sino como futuros posibles y deseables que inspiran la acción cotidiana. La ponencia se estructuró en los siguientes puntos clave:

Inspiración en el Capitán Lechuga: Se recordó la figura de este personaje de la TV catalana de los años 80 como pionero en la comunicación sobre sostenibilidad a nivel local.

Repaso de referentes ecotópicos: Se presentaron ejemplos de individuos, colectivos y eventos que han contribuido a la construcción de ecotopías reales o a la promoción de entornos más sostenibles y participativos, abarcando diversas áreas como el urbanismo (Jane Jacobs), el ecofeminismo (Vandana Shiva), el cohousing (Lucía Lijtmaer, Brigitte Vasallo), la arquitectura rebelde (Recetas Urbanas/Santiago Cirugeda), el activismo juvenil (Greta Thunberg y Fridays for Future), la pedagogía crítica (Paulo Freire), la economía solidaria (Fem Procomuns, LaFede.cat), la agroecología y participación (Cooperativa Germinando), eventos globales (Primera Cumbre de la Tierra, Acuerdo de París), figuras clave (Wangari Maathai, Rachel Carson) y movimientos sociales (Movimiento Zapatista, Extinction Rebellion), así como la importancia de la educación ambiental y proyectos escolares.

Presentación del Eskamot Verd y el Projecte Blau (Proyecto Azul): Se profundizó en la experiencia del Eskamot como una organización secreta de alumnado que promueve la sostenibilidad desde la acción y la gamificación dentro de la escuela. Se explicó el Projecte Blau, una iniciativa artística y educativa que conecta justicia ambiental, justicia migratoria y memoria colectiva a través del arte, involucrando a múltiples escuelas y entidades.

La importancia de soñar ecotopías: Se argumentó que la educación debe fomentar la imaginación de futuros deseables como motor para la acción, contraponiéndose a una educación basada únicamente en la crisis y el miedo.

Se destacó que las ecotopías son brújulas para la acción cotidiana, comenzando por iniciativas pequeñas y concretas.

Comunicar ecotopías y encender la participación: Se resaltó la necesidad de comunicar las ideas de manera efectiva a través del relato, el símbolo y la acción compartida para generar adhesión y transformación.

Favorecer la participación real de la comunidad educativa: Se analizó la «Escala de Participación Ciudadana» de Sherry Arnstein, diferenciando entre cinco niveles de no participación, participación simbólica y participación real. Se abogó por avanzar hacia modelos donde la comunidad educativa tenga capacidad real para proponer, decidir, actuar y evaluar, poniendo a los jóvenes en el centro del diseño, compartiendo el espacio de acción educativa, abriendo las puertas al entorno y a las familias, y celebrando y visibilizando las acciones.

Justicia cognitiva y pedagogías transformadoras: Se introdujeron las ideas de Boaventura de Sousa Santos sobre la necesidad de valorar saberes históricamente silenciados (arte, emociones, memoria, juego, comunidad) para lograr una justicia social. Se conectó con las pedagogías de Paulo Freire (educación dialógica, lectura del mundo para reescribirlo, esperanza como motor) y bell hooks (educación transformadora, inclusión del cuerpo y las emociones, diálogo central, valoración de todas las voces) como marcos teóricos para una educación comprometida con la transformación social y ambiental.

En resumen, la intervención combinó una performance impactante y participativa de estudiantes para desafiar las prácticas educativas tradicionales en relación con la sostenibilidad y la participación, seguida de una ponencia reflexiva y fundamentada que ofreció un marco conceptual y ejemplos concretos para inspirar la construcción de «ecotopías» a través de la imaginación, la comunicación efectiva y la promoción de la participación real de toda la comunidad educativa, basándose en pedagogías críticas y una visión de justicia cognitiva.

Mesas de experiencias

EDUCACIÓN INFANTIL

Experiencia: La granja de gusanos

Ponente: Cristina Julià Minaya

Centro: Instituto Escuela Tres Fonts de Les Corts (Barcelona)

Descripción: Esta experiencia consiste en acercar a los niños y niñas de infantil al mundo del vermicompostaje. En nuestro centro cuidamos los gusanos de California y fomentamos la economía circular (en tanto que los lixiviados sirven para favorecer el crecimiento de las plantas del huerto, y los residuos del huerto y comedor escolar sirven para alimentar los gusanos del compostador). En el centro hay dos vermicompostadores: es una buena forma de convertir los residuos orgánicos en abono de calidad. El vermicompost generado sirve para enriquecer las mesas de cultivo del patio, cerrando el círculo de reaprovechamiento alimentario. Los niños de I5 hacen un proyecto sobre los gusanos de California: primero establecen hipótesis sobre cómo son y cómo viven y luego las contrastan haciendo una visita guiada a los vermicompostadores, de la mano de los ecodelegados/as de 5º de primaria. Como cierre, se pone en común en el aula.

Experiencia: Projecte Blau

Ponentes: Mireia Fernández y M.Carmen Laballos

Centro: FEP Sant Ramon (Barcelona)

Descripción: El Projecte Blau (Proyecto Azul) es una propuesta que invita a tomar conciencia del mundo que nos rodea a través del arte, las emociones y la memoria. A partir del cuento Azul, ¿qué esconde el horizonte?, el alumnado descubre la importancia de cuidar el mar y las personas que viven en él o viajan buscando refugio. Con actividades vivenciales, canciones, danza y teatro de sombras, y poniendo el foco en el «artivismo» los niños y niñas expresan lo que sienten y aprenden a respetar a las otras personas. El proyecto promueve valores como la paz, la empatía y la sostenibilidad desde muy pequeños. Es una puerta de entrada a la educación para la justicia global, adaptada a su mirada desde cinco ejes: justicia global, justicia climática, igualdad y diversidad, memoria y derecho a refugio.

Experiencia: Proyecto interdisciplinario «Nuestro barrio»

Ponentes: Cristina Regadera y Annabel Ballester.

Centro: Escuela Els Pins (Castelldefels, Barcelona)

Descripción: Los niños y niñas de I4 emprenden una actividad para conocer su barrio después de que un «amigo» dinosaurio de peluche «se pierda» durante una salida. La maestra simula la pérdida y, al día siguiente, el peluche envía una carta diciendo que no encuentra el camino de vuelta a la escuela. El objetivo es que los niños aprendan sobre su entorno (tiendas, señalización), se sientan seguros y autónomos al ir de casa a la escuela, y promuevan un «Camino Escolar». Esta iniciativa busca crear un perímetro seguro con señalización especial y «tiendas amigas» para fomentar la autonomía, reducir la contaminación y promover hábitos saludables mediante los desplazamientos a pie.

EDUCACIÓN PRIMARIA

Experiencia: Sembrando cuidados, recogemos futuro: experiencia de conciencia de los cuidados en Educación Primaria

Ponente: Marta Montesinos Fernández

Centro: Escola Splai (Barcelona)

Descripción: Con el alumnado de Ciclo Superior de Primaria se trabaja a partir de la guía didáctica Cuidémonos, procurando el bienestar personal y el cuidado de uno mismo para promover el cuidado de otros y del entorno. A partir de las actividades propuestas en la guía se han generado otras, mediante estrategias de gamificación, que han motivado a los niños a participar activamente. Como culminación del trabajo se ha impulsado un proyecto de aprendizaje y servicio participando en la Maratón por la emergencia climática de Barcelona, en colaboración con otras escuelas y entidades municipales, fomentado su responsabilidad social y el compromiso de los niños y las familias con su entorno.

Experiencia: Comité ecosocial de la Escuela Collserola de Sant Cugat del Vallès y grupo de trabajo

Ponentes: Eva Carrique Ortega, Escuela Collserola (St. Cugat del Vallès) y Germán Llerena del Castillo (Ayuntamiento de Sant Cugat del Vallès)

Centro: Escola Collserola (Sant Cugat del Vallès)

Descripción: El Comité ecosocial de la escuela promueve la participación activa en aspectos de género y ambientales en el centro. Esta experiencia destaca la importancia de la responsabilidad compartida y el aprendizaje práctico en el cuidado del planeta en el sentido amplio eco-social. Con otros centros, el Ayuntamiento, entidades y el CRP, se participa en un grupo de trabajo para promover la educación ecosocial. Se ha trabajado el tema de los residuos, al que se le da un poco la vuelta, y la participación infantil en comités y estructuras similares.

Experiencia: El Principito nos ayuda a pensar y llenar de significado nuestro mundo

Ponentes: Desiderio de Paz Abril, Instituto Escuela La Jota (Badia del Vallès) y M. Esther Gutiérrez Expósito (Red de Educadoras y Educadores para una Ciudadanía Global)

Centro: Instituto Escuela La Jota (Badia del Vallès)

Descripción: El alumnado de 5º primaria explora «El Principito» para desarrollar el gusto por la lectura y reflexionar sobre la amistad, la responsabilidad y el significado de la vida. Esta experiencia fomenta la creatividad, la empatía y el pensamiento crítico, transformando al alumnado en agentes activos de su crecimiento. Compartiremos cómo esta metodología promueve el aprendizaje activo y significativo. Basado en la guía didáctica La vida en el centro del centro.

EDUCACIÓN SECUNDARIA

Experiencia: Recordar, ¿para qué? Una memoria histórica sostenible

Ponente: Eva Gaudes i Clarasó

Centro: Instituto Montserrat Roig (Terrassa)

Descripción: En el Instituto Montserrat Roig, se educa para la ciudadanía del futuro a través de la empatía y el cuidado de las demás personas. Se facilitan experiencias para dignificar a las víctimas de genocidios pasados y presentes, con una reflexión docente previa y actividades adaptadas. Esta experiencia promueve la comprensión de las identidades recíprocas y la conciencia social.

Experiencia: Proyecto interdisciplinario TN S.O.S Tenibles

Ponente: Clara Isabel de Madrid Robleño

Centro: Instituto Maria Rúbies (Lleida)

Descripción: El alumnado de 1º de ESO crea su propio Telenoticias a partir de proyectos y salidas que han realizado durante el curso y que están relacionados con los ODS. Este Telenoticias es el producto final de un proyecto transversal entre las asignaturas de Ciencias Sociales, Naturales y Tecnología. Los temas relacionados directamente con la sostenibilidad son: cambio climático, la importancia del Parque de la Mediana, movilidad sostenible y proyectos para reducir envoltorios.

Experiencia: Proyecto interdisciplinario «Cuidémonos con las aromáticas”

Ponentes: Meritxell Balcells Ribas y Berta Daussà Pastor

Centro: Instituto Barri Besòs (Barcelona)

Descripción: El alumnado de 3º ESO participa en el proyecto «Cuidémonos con las aromáticas». Descubren las propiedades de las plantas, elaboran productos naturales y organizan una paradeta para venderlos a la comunidad educativa. El proyecto trabaja competencias lingüísticas, culturales, matemáticas y de valores, promoviendo el aprecio por la naturaleza y recuperando saberes tradicionales.

"Cuidando el futuro: de regreso al edén"

La ponencia se centró en la necesidad de integrar el concepto del cuidado en todos los aspectos de la vida, desde lo individual hasta lo social y educativo, ya que el cuidado es fundamental para construir un futuro sostenible y humano.

Inició con la letra de la canción de Pedro Guerra y Jorge Drexler “Cuídame”, que enfatiza la fragilidad y la interdependencia, sentando las bases para el mensaje principal: somos futuro, somos cuidado, somos «sapiens que cuidan». Se planteó la necesidad una pedagogía de los cuidados en la escuela, cuestionando el futuro de una sociedad que no valora la vida de los niños y los mayores, ni respeta la naturaleza.

Inició con la letra de la canción de Pedro Guerra y Jorge Drexler “Cuídame”, que enfatiza la fragilidad y la interdependencia, sentando las bases para el mensaje principal: somos futuro, somos cuidado, somos «sapiens que cuidan». Se planteó la necesidad una pedagogía de los cuidados en la escuela, cuestionando el futuro de una sociedad que no valora la vida de los niños y los mayores, ni respeta la naturaleza.

Se hizo un llamado a visibilizar los cuidados y a transformar los centros educativos en espacios de cuidado, promoviendo la educación para la transformación y la justicia global.

Se exploró qué, cómo y dónde cuidar, destacando la importancia de una escuela que cuida la naturaleza, la vida y las personas en crecimiento, funcionando como una «escuela de los vínculos». Se subrayó el aprendizaje por imitación y la necesidad de ser referentes, viviendo la «hermosa cadena de los cuidados» y reconociendo la ecodependencia, la fragilidad y la vulnerabilidad. La convivencia intergeneracional, diversa, emocional y experiencial se presentó como vital.

La ponente habló de un futuro que sea nuestra «mejor versión», comparando a cada semilla con un «valioso disco duro» de potencial. Se citó un proverbio de tribus americanas sobre la Tierra como un préstamo de nuestros hijos, enfatizando la responsabilidad intergeneracional. La idea de «Hope» (esperanza) se visualiza en acciones concretas como plantar árboles para las futuras generaciones, un «pacto ancestral».

La ponencia concluyó que no hay futuro sin cuidado, invitando a seguir aprendiendo a cuidarnos con las palabras, los gestos, los espacios y nuestras acciones conjuntas. Se presentaron propuestas de la Red de Educadoras y Educadores para una Ciudadanía Global (www.kaidara.org) basadas en la Pedagogía de los cuidados. Finalmente, se hizo un llamado a crear, hacer y emocionar «cuidando con el corazón».

Se destacó el rol docente como una brújula en esta pedagogía de los cuidados y la importancia de la escuela de los vínculos, la formación de redes y la apertura al entorno. La ponencia culminó con un mensaje de unidad y comunidad como clave para el éxito y el futuro de la especie, resaltando que, en momentos de incertidumbre, la vida y el cuidado son centrales y la solución reside en el «nosotras». Se mencionaron iniciativas legislativas como la Ley del Bienestar para las generaciones presentes y futuras y el reconocimiento de derechos a ríos y ecosistemas, como ejemplos de cómo la pedagogía de los cuidados se está traduciendo en acciones concretas para proteger el futuro.

Docente en Ciclo Formativo de Restauración y Cocina

TRABAJA EN FUHEM

Docente en Ciclo Formativo de Restauración y Cocina

Descripción

Para realizar una sustitución por maternidad, en el mes de septiembre necesitamos incorporar un/a Profesor/a en el CEM Hipatia de Rivas-Vaciamadrid. Impartirá docencia en modalidad presencial, en el CFGB de Cocina y Restauración y en el CFGM de Cocina y Gastronomía. Además desempeñará la labor de Tutor/a en uno de los grupos del primer curso.

CFGB Cocina y Restauración:

- 5h Técnicas elementales de servicio (1er curso)

- 2h Atención al cliente (1er curso)

- 5h Procesos básicos de preparación de alimentos y bebidas (1er curso)

- 5h Aprovisionamiento y conservación de materias primas (2º curso)

- 1h Departamento

- 2h Tutoría.

CFGM Cocina y Gastronomía:

- 3h 2º CFGM Enomarketing (Optativa)

Requisitos

Buscamos personas que hayan obtenido la titulación de Técnico Superior en Hostelería, Dirección de Servicios en Restauración o equivalente, que hayan obtenido el certificado oficial de Formación Pedagógica y Didáctica en Formación Profesional y Deportes o el Máster en Formación del Profesorado de Educación Secundaria Obligatoria y Bachillerato, Formación Profesional y Enseñanzas de idiomas.

¿Qué ofrecemos?

- Jornada: Parcial 23h lectivas de L-V en horario de mañana entre las 8:30h y las 15:30.h

- Contrato: Interinidad Maternidad

- Salario: 29.000€ – 30.000€ brutos anuales

.

Si estás interesada puedes enviar tu candidatura a cv@fuhem.es o rellenar este formulario:

Técnica en Educación Ecosocial

TRABAJA EN FUHEM

Técnico/a en Educación Ecosocial

Descripción

Para realizar una interinidad por excedencia, necesitamos incorporar una persona técnica en el

equipo de Educación ecosocial de FUHEM.

Las principales funciones a desarrollar serán:

- Edición y elaboración de materiales didácticos con perspectiva ecosocial.

Otras funciones a desarrollar:

- Asesoramiento, formación y acompañamiento a centros escolares en educación ecosocial. Formación en educación ecosocial.

- Presentación de proyectos sobre educación ecosocial.

- Participación en redes educativas relacionadas con educación ecosocial.

Requisitos

Imprescindibles

- Experiencia en elaboración y edición de materiales didácticos.

- Experiencia docente, preferentemente en Educación Primaria o Secundaria.

- Conocimiento y valoración de temas ecosociales.

- Capacidad de trabajo en equipo.

Deseables

- Conocimiento de las bases de una educación ecosocial.

- Conocimientos de pedagogía.

- Nivel de inglés mínimo C1 acreditado.

- Nivel de euskera escrito alto.

- Participación en redes educativas relacionadas con educación ecosocial.

¿Qué ofrecemos?

- Contrato de interinidad del 1 de septiembre al 7 de enero de 2026. Posibilidad de continuar

durante el año 2026. - Centro de trabajo: sede de FUHEM en Madrid C/ O’Donnell 18

- Jornada completa híbrida a desarrollar de lunes a viernes, 2 días de presencialidad y 3 días de

teletrabajo con horario flexible de mañana. - Remuneración: 30.000€ – 31.000€ brutos anuales a 14 pagas.

.

Si estás interesada puedes enviar tu candidatura a cv@fuhem.es o rellenar este formulario:

Docente en Informática de Ciclo Formativo de Grado Básico

TRABAJA EN FUHEM

Docente en Informática de Ciclo Formativo de Grado Básico

Descripción

Buscamos personas graduadas en Ingeniería Informática, Ingeniería del Software, Telecomunicaciones, Industriales, Matemáticas, Física o equivalente, que hayan obtenido o estén cursando el Máster en Formación del Profesorado de Educación Secundaria Obligatoria y Bachillerato, Formación Profesional y Enseñanzas de idiomas.

Los módulos a impartir por cada docente serán los siguientes:

- En CFGB Informática de Oficina

– 8h Instalación y mantenimiento de redes para transmisión de datos (2º curso).

– 6h Operaciones auxiliares para la configuración y la explotación (1er curso).

– 2h tutoría de 2º CFGB Informática de Oficina.

– 1h Departamento. - En CFGB Cocina y Restauración:

– 4h Matemáticas y Ciencias aplicadas II (2º curso).

– 2h Formación en centros de trabajo.

– 2h Coordinación TIC

Requisitos

Grado en Ingeniería Informática, Ingeniería del Software, Telecomunicaciones, Industriales, Matemáticas, Física o equivalente, que hayan obtenido o estén cursando el Máster en Formación del Profesorado de Educación Secundaria Obligatoria y Bachillerato, Formación Profesional y Enseñanzas de idiomas.

¿Qué ofrecemos?

- Jornada: Completa; de L-V de 8:30 a 15:30h

- Contrato: Interinidad paternidad

- Salario: 31.000€ – 33.000€ brutos anuales

.

Si estás interesada puedes enviar tu candidatura a cv@fuhem.es o rellenar este formulario:

Representantes de entidades educativas de Corea visitan Hipatia

Veinte integrantes de la Korea National University of Education (República de Corea) han visitado Hipatia, con el fin de conocer el modelo educativo de FUHEM y las prácticas de Hipatia, así como intercambiar experiencias y conocimientos.

Veinte integrantes de la Korea National University of Education (República de Corea) han visitado Hipatia, con el fin de conocer el modelo educativo de FUHEM y las prácticas de Hipatia, así como intercambiar experiencias y conocimientos.

La Korea National University of Education es la universidad nacional responsable de la formación y capacitación de docentes en la República de Corea. Entre los objetivos de su visita a Hipatia, destaca su interés por establecer vínculos de cooperación con instituciones educativas españolas, con el fin de estudiar su Proyecto, en el marco de políticas de economía social y solidaria, así como analizar iniciativas y desarrollos en empresas sociales y programas de educación cooperativa.

La visita se ha celebrado en la mañana del 11 de junio. Tras unas palabras de bienvenida e introducción general, se ha presentado el Proyecto Educativo de FUHEM y del Colegio Hipatia, haciendo énfasis en la educación ecosocial, la innovación y la inclusión educativas. El resultado ha sido un interesante diálogo, en el que se han intercambiado experiencias diversas. Después de compartir un desayuno, se han visitado las instalaciones de Hipatia.

La delegación de la Korea National University of Education ha estado integrada por veinte personas con cargos directivos del Ministerio de Educación y de las Oficinas Metropolitanas y Provinciales de Educación de la República de Corea. Por parte de FUHEM e Hipatia, han participado Conchi Piñeiro, delegada del Patronato; Mª Carmen Cava, directora del Área Educativa; Pilar Rodríguez y Jairo Dopazo, directores de Hipatia, Paz Manzano, coordinadora pedagógica de Hipatia, así como otros representantes del equipo directivo, del PAS y equipo docente del centro.

Además de conocer la experiencia de Hipatia, la delegación coreana ha compartido su tiempo con otras entidades que, como FUHEM, pertenecen a la Unión de Cooperativas de Enseñanza de Trabajo Asociado de Madrid (UCETAM), y han visitado el Colegio Alcor, también en Madrid. Confiamos en que de estas visitas y del intercambio generado surjan nuevas iniciativas que nos permitan enriquecer nuestra labor educativa.

Webinar: ¿Cómo hacer una evaluación competencial y, además, ecosocial?

Webinar: ¿Cómo hacer una evaluación competencial y, además, ecosocial?

El próximo 22 de mayo tendrá lugar el webinar ¿Cómo hacer una evaluación competencial y, además, ecosocial? donde expondremos distintas formas de realizar una evaluación competencial que se adapte a la realidad de cada centro escolar. La sesión correrá, a cargo de Luis González Reyes, responsable de Educación Ecosocial en FUHEM. La duración prevista es de 60 minutos. Antes de su celebración, enviaremos un correo a las personas inscritas con toda la información necesaria para acceder al enlace del webinar.

La evaluación competencial es uno de los elementos más desafiantes de la LOMLOE y, en general, de la educación es cómo realizar una evaluación competencial, pues conlleva cuatro grandes dificultades:

- ¿Cómo evalúo algo muy amplio y compuesto por múltiples aprendizajes?, ¿cómo detecto que el alumnado pueda estar adquiriendo alguno de estos aprendizajes, pero no otros?, ¿cómo reflejo todo eso en una evaluación de la competencia en cuestión?

- ¿Cómo evalúo algo que, dada su complejidad, requiere mucho tiempo para su adquisición, tanto que abarca por lo general no solo un curso, sino varios?

- ¿Cómo evalúo el aprendizaje de una competencia en cuya adquisición es necesaria la participación de varias materias o áreas de conocimiento?

- ¿Cómo transfiero una evaluación competencial al boletín de calificaciones?

Estas y cualquier cualquier otra pregunta que pueda surgir y que facilite la labor decente las resolveremos en el webinar del día 22. Te esperamos.

Docente en Informática de Ciclo Formativo de Grado Superior

TRABAJA EN FUHEM

Docente en Informática de Ciclo Formativo de Grado Superior

Descripción

Necesitamos incorporar dos docentes de Informática en el CEM Hipatia de Rivas-Vaciamadrid, para impartir docencia en modalidad presencial y horario vespertino, en el primer curso del Ciclo Formativo Superior Desarrollo de Aplicaciones Multiplataforma (DAM). Uno de ellos desempeñará la labor de Tutor/a.

Los módulos a impartir por cada docente serán los siguientes:

- Docente DAM1 (Tutor/a): Programación, Entornos de Desarrollo y Lenguaje de Marcas. (14hrs lectivas a la semana)

- Docente DAM2: Bases de Datos y Sistemas Informáticos (12hrs lectivas a la semana)

Requisitos

Licenciatura/Grado en Ingeniería Informática, Ingeniería del Software, Telecomunicaciones, Industriales, Matemáticas o equivalente. Máster en Formación del Profesorado de Educación Secundaria Obligatoria y Bachillerato, Formación Profesional y Enseñanzas de idiomas.

¿Qué ofrecemos?

- Jornada: La jornada laboral para el curso 25/26 será de 14 y 12 horas lectivas a la semana, respectivamente. A partir del curso 26/27 se ampliará a 18 y 21 horas lectivas a la semana, respectivamente.

- Contrato: Indefinido con periodo de prueba de 10 meses

- Salario: 13.000 – 20.000€ brutos anuales (14 pagas)

.

Si estás interesada puedes enviar tu candidatura a cv@fuhem.es o rellenar este formulario:

Recreo Ecosocial: un nuevo podcast educativo

Recreo Ecosocial: un nuevo podcast educativo

Recreo Ecosocial es una nueva serie de podcast y videos donde profesorado, alumnado y personas expertas dialogan sobre algunos de los retos de la crisis multidimensional que enfrentamos hoy. También compartimos propuestas para impulsar una educación que promueva la justicia social, la sostenibilidad y la democracia.

Recreo Ecosocial es una nueva serie de podcast y videos donde profesorado, alumnado y personas expertas dialogan sobre algunos de los retos de la crisis multidimensional que enfrentamos hoy. También compartimos propuestas para impulsar una educación que promueva la justicia social, la sostenibilidad y la democracia.

Profundizar en estos retos desde distintos ángulos nos permite poner la vida en el centro, tanto en nuestras aulas, como en el contexto que rodea un centro escolar. Solo desde ahí seremos capaces de proyectar colectivamente sociedades que aseguren el bienestar de todos los seres vivos y del planeta.

Nos encantaría conocer tu opinión y tus ideas para mejorar este podcast, así que te animamos a participar en los comentarios y a que formes parte de Recreo Ecosocial.

Nos podrás encontrar en las siguientes plataformas:

Episodios y fechas de lanzamiento

- CAPÍTULO 1: DEMOCRACIA | 7 de mayo

- CAPÍTULO 2: INTERSECCIONALIDAD | 14 de mayo

- CAPÍTULO 3: ECODEPENDENCIA | 21 de mayo

- CAPÍTULO 4: TECNOLOGÍA | 28 de mayo

- CAPÍTULO 5: INTERDEPENDENCIA | 4 de junio

Reencuentro musical y coloquio en Lourdes: "Os necesitamos"

Reencuentro musical y coloquio en Lourdes: "Os necesitamos"

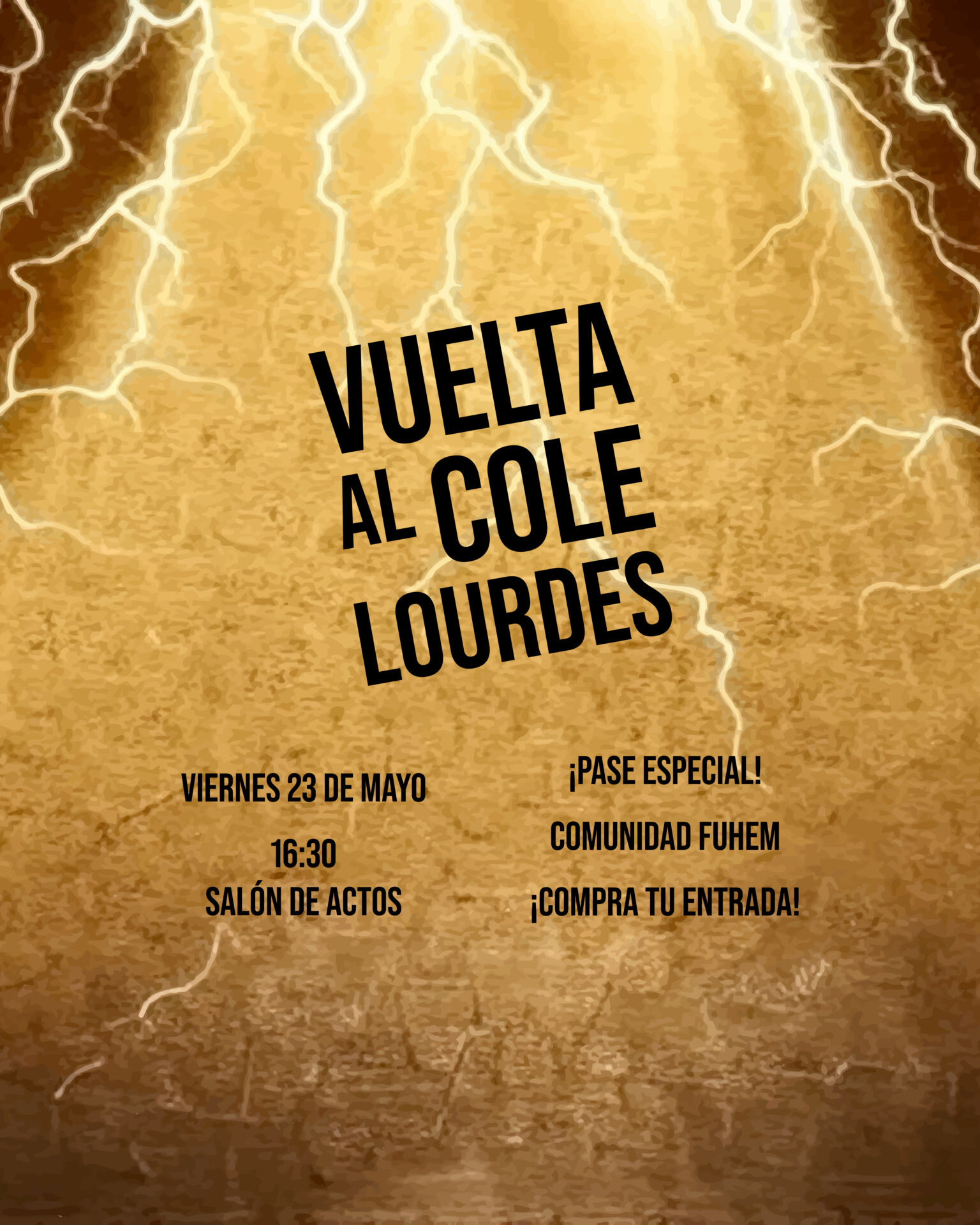

El próximo viernes 23 de mayo, a las 16.30 horas, celebraremos un reencuentro muy especial en el Colegio Lourdes, que tendrá varios momentos inolvidables, con un pase de cine musical y original; un coloquio en el que participarán docentes muy recordados por su contribución al Colegio; y la posibilidad de continuar la charla con algo de bebida y picoteo.

Después de muchos meses de trabajo, el Colegio Lourdes protagoniza un musical titulado «Vuelta al cole: os necesitamos». Como en toda película que se precie, aquí está el trailer:

El pase especial para Comunidad FUHEM tendrá lugar en el Salón de Actos del Colegio el viernes 23 de mayo (c/ San Roberto, 8, en el edificio de Bachillerato).

La apertura de puertas será a las 16.30 horas y el pase de la película comenzará a las 17 horas, en cuanto todas las personas ocupen su sitio y tras unas palabras de bienvenida a cargo de Roberto Díaz Blanco, director del Colegio; un representante de Comunidad FUHEM; y Javier Santamaría, profesor de música de Lourdes y director de esta película tan especial, que ha contado con un elenco multitudinario, a juzgar por los créditos, formado por: docentes y orientadores, equipo directivo, personal de Administración y Servicios, alumnado, familias y personal de limpieza y comedor.

Coloquio posterior, bebidas y picoteo

Tras la proyección del musical, celebraremos un coloquio para hablar del Colegio Lourdes, participarán:

- Rosario Abad. Trabajó en Lourdes treinta y dos años como profesora de Matemáticas, Física y Química, y fue jefa de estudios la mayor parte de ese tiempo. Responsable de actividades de voluntariado en Lourdes durante cuatro cursos.

- Mª Jesús (Txusa) Eresta. Se incorporó al Colegio Lourdes en 1997, procedente de Montserrat. Además de docente, ha sido directora de Lourdes durante dieciséis años y, después, cuatro años como gerente. Recuerda la ilusión, la libertad y el premio» Buenas prácticas para la Convivencia», concedido por el Ministerio de Educación.

- Alicia Faure. Tras nueve años en el Colegio Guadalupe (FUHEM), comienza a trabajar en Lourdes en 1986 donde impartió clases de Matemáticas, Ciencias Naturales y Biología, en distintos cursos de Secundaria y Bachillerato. Ha formado parte del equipo directivo en diversas etapas, impulsando proyectos que siguen vivos en Lourdes.

- Fernando Mazo. Antiguo alumno de FUHEM, se incorporó a Lourdes en 1990 y continúa en activo como profesor de filosofía, historia y ética. En distintos periodos ha asumido cargos directivos en el Colegio, y actualmente coordina, junto a otros docentes, el Grupo de Memoria Histórica y el de Apoyo a Gaza.

- Luis Pozo. Antes de su cierre, fue padre de alumnado de Santa Cristina y, actualmente, es padre de alumnado de Lourdes. Es miembro del Patronato de FUHEM desde 2018 y miembro del grupo motor de Comunidad FUHEM. En el Colegio Lourdes está vinculado a distintas actividades, entre ellas, la Batucada.

- Nacho Silván. Antiguo alumno de Santa Cristina. Actualmente, es padre de alumnado de Lourdes. Ha formado parte de la Junta directiva de AFA y del Consejo Escolar del Colegio. Es miembro del grupo motor de Comunidad FUHEM.

Con sus palabras, queremos recoger las vivencias de profesionales entregados a un proyecto singular y de familias y alumnado que siguen recordando su Colegio como un lugar especial, igual que ha ocurrido en los encuentros de Santa Cristina y Begoña, organizados con anterioridad por Comunidad FUHEM.

Tras el coloquio, en el que daremos tiempo para que participe el público, porque ya sabemos que las anécdotas serán muchas y diversas, tendremos ocasión de compartir algo para beber y picar, con el fin de dejar que fluyan las conversaciones y los abrazos, los selfis y los recuerdos fuera de micrófono.

El encuentro concluirá a las 21 horas, un momento que parece adecuado para que el Colegio apague sus luces hasta el lunes siguiente, y sus muros y las personas que lo viven atesoren las distintas melodías que se hayan generado durante toda la tarde.

Venta de entradas para el Fondo de Solidaridad

Las entradas para este evento están a la venta en nuestra web, aunque también será posible pagar en el Colegio. La recaudación se destinará al Fondo de Solidaridad del Lourdes que da respuesta a las necesidades actuales del Colegio. Hemos puesto diversos precios: cuatro, siete, diez o quince euros.

Aquellas personas que no puedan asistir, pero quieran aportar al Fondo de Solidaridad del Colegio, pueden hacerlo en la web de Dona a FUHEM, seleccionando el Colegio Lourdes e importe.

Evaluación competencial con perspectiva ecosocial

Evaluación competencial con perspectiva ecosocial

Probablemente, uno de los elementos más desafiantes de la LOMLOE y, en general, de la educación es cómo realizar una evaluación competencial, pues conlleva cuatro grandes dificultades:

- ¿Cómo evalúo algo muy amplio y compuesto por múltiples aprendizajes?, ¿cómo detecto que el alumnado pueda estar adquiriendo alguno de estos aprendizajes, pero no otros?, ¿cómo reflejo todo eso en una evaluación de la competencia en cuestión?

- ¿Cómo evalúo algo que, dada su complejidad, requiere mucho tiempo para su adquisición, tanto que abarca por lo general no solo un curso, sino varios?

- ¿Cómo evalúo el aprendizaje de una competencia en cuya adquisición es necesaria la participación de varias materias o áreas de conocimiento?

- ¿Cómo transfiero una evaluación competencial al boletín de calificaciones?

Enviar enlace de descargaEvaluación competencial

Tras mucho trabajo interno y con profesorado de múltiples centros, desde FUHEM creemos que tenemos no una, sino varias respuestas a estas preguntas. En esta guía te proponemos distintas formas de realizar una evaluación competencial que se adaptan a las realidades de los centros escolares. Podrás elegir la que mejor encaje con tus capacidades y necesidades o, una vez entendidos los fundamentos de la evaluación competencial, crear otra nueva estrategia.

Pero la guía llega más lejos y explica cómo realizar dicha evaluación competencial con un enfoque ecosocial. Esto tiene varias implicaciones importantes en el diseño de un sistema de evaluación: ¿cómo evaluar los aprendizajes actitudinales?, ¿cómo hacerlo sin manipular a nuestro alumnado?, ¿cómo enlazar la evaluación de los aprendizajes ecosociales con otros elementos del currículo?, ¿qué tipo de evaluación es la que enseña valores y procedimientos de tipo ecosocial?… Estas cuestiones también encuentran respuesta en el material que te puedes descargar.

Finalmente, la guía también recoge los principales principios de una evaluación formativa y formadora, que sirva además para realizar una acreditación de nuestro alumnado. Unos principios que aterrizamos en prácticas de aula y ejemplos concretos.

Este material forma parte de un ecosistema de herramientas que hemos ido desarrollando los últimos años para facilitar poner en marcha una educación de calidad y ecosocial en el marco de la LOMLOE:

- ¿Cómo educar desde la mirada ecosocial?

- ¿Cuáles son los principales aprendizajes ecosociales que nuestro alumnado necesita adquirir?

- ¿Cómo programar con enfoque ecosocial en el marco de la LOMLOE?

- ¿Cómo elaborar situaciones de aprendizaje ecosociales?

- ¿Qué retos podemos lanzar para poner en marcha situaciones de aprendizaje de carácter ecosocial?

- ¿Cómo puedo evaluar mi desempeño en educación ecosocial a nivel centro y a nivel aula?

Esperamos que os sean de utilidad.

Este material ha contado con la financiación de:

Geografía e Historia con enfoque ecosocial para Secundaria

Todas las competencias específicas, saberes básicos y criterios de evaluación. Con perspectiva ecosocial y competencial para articular toda la asignatura de 3º y 4º de la ESO según la LOMLOE.

Una velada de teatro con Comunidad FUHEM

El próximo jueves 8 de mayo Comunidad FUHEM y el Colegio Montserrat vuelven al teatro. "¡Esta noche, gran velada!. dirigida por Pilar Valenciano," es la obra seleccionada para volver a reunirnos en Comunidad FUHEM.

El próximo jueves 8 de mayo Comunidad FUHEM y el Colegio Montserrat vuelven al teatro. "¡Esta noche, gran velada!. dirigida por Pilar Valenciano," es la obra seleccionada para volver a reunirnos en Comunidad FUHEM.

Las entradas adquiridas son para la representación del 8 de mayo a las 19.30 horas en el Teatro Español (Sala pequeña - Margarita Xirgu). Para Comunidad FUHEM, contamos con 30 localidades que se venden a través de la página web de FUHEM, al precio de 13.50 euros por entrada, desde ahora y hasta el 20 de abril o hasta agotar las reservas disponibles. Días antes de la representación, nos pondremos en contacto con las personas que hayan efectuado la compra para citarnos antes de la representación y entregarles las entradas que permiten el acceso al patio de butacas.

"Esta noche, gran velada: Kid Peña contra Alarcón", estrenada en 1983, cuenta la historia de un boxeador que se encuentra ante una decisión crucial en su vida: pelear para ganar el título europeo o amañar el combate con el que lleva soñando toda su vida. Una obra en la que los rivales que se enfrentan realmente en escena son la conciencia de la libertad individual frente a la falta de escrúpulos de la codicia colectiva. Fermín Cabal, autor de la obra, era un hombre de teatro vinculado a formaciones del teatro independiente como Tábano o Goliardos, y a espacios señeros madrileños como la sala Gayo Vallecano o la Cadarso, y su obra es, sin duda, una referencia ineludible cuando nos referimos al teatro de los años 80 y principios de los 90. Una dramaturgia que era un fiel reflejo de aquella España de la movida y del pelotazo, y que buscaba cambiar su realidad practicando una modernidad crítica.

El interés del Colegio Montserrat y las artes escénicas cuenta con una larga trayectoria que se remonta a seis cursos escolares, cuando comenzó el Proyecto de Innovación Educativa “Actuamos”. Evolucionando en el tiempo, se ha convertido en “Actuamos 3.0” y ha logrado que tanto el alumnado como sus docentes, se acerquen al mundo del arte, la danza, el teatro, la música o el cine, relacionándolo con asuntos sociales. El proyecto se ha dirigido a los grupos de Bachillerato, tanto en horario escolar como fuera del mismo (en este caso, de forma voluntaria).

Comunidad FUHEM se ha sumado a esta experiencia desde el curso 23/24, y ya hemos disfrutado de varios montajes teatrales que nos han hecho disfrutar y reflexionar: Historia de una escalera, Nada, Luces de bohemia, Del color de la leche y Tan solo el fin del mundo.

Si aún no estás registrado en Comunidad FUHEM y te apetece recibir información de las actividades que organizamos con el objetivo de reunir a personas con distintas vinculaciones a FUHEM, inscríbete en el formulario habilitado en esta página.

Protección de la información

A lo largo de 2025, continuamos implementando medidas técnicas que refuerzan nuestra seguridad en los medios informáticos y telemáticos que utilizamos.

A lo largo de 2025, continuamos implementando medidas técnicas que refuerzan nuestra seguridad en los medios informáticos y telemáticos que utilizamos.

En este sentido, el cambio significativo más reciente que hemos introducido ha sido la incorporación de un segundo factor de autenticación (2FA) a la hora de iniciar sesión en las cuentas de Google Workspace del profesorado y PAS, tal y como recoge el Esquema Nacional de Seguridad, que es una normativa de obligado cumplimiento para empresas que prestan servicios a entidades públicas, entre las que nos encontramos. De igual modo, se ha incrementado la complejidad de la contraseña, tal y como establece el Centro Criptológico Nacional en su Guía de Seguridad de las TIC.

Agradecemos el esfuerzo realizado en este proceso y el tiempo que habéis dedicado para realizarlo en los plazos de los que disponíamos.

En esta línea de trabajo, consideramos que es importante tener presentes los criterios e indicaciones que compartimos en el ámbito de la protección de la información, en especial, de los datos de carácter personal y del uso de los recursos TIC.

Un proyecto para investigar en sostenibilidad desde el colegio

Un proyecto para investigar en sostenibilidad desde el colegio

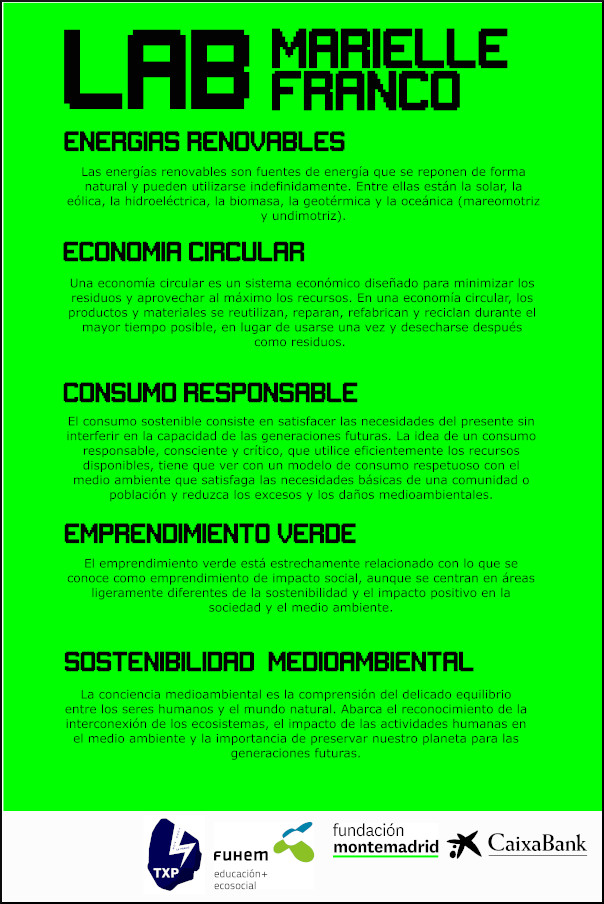

El espacio Marielle Franco, en el Colegio Hipatia FUHEM, será la sede del laboratorio de energía renovable para que todo el alumnado de los centros FUHEM, Hipatia, Lourdes y Montserrat elaboren sus ideas y den forma a sus ideas e inquietudes relacionadas con la sostenibilidad.

El proyecto, financiado por la Fundación Montemadrid y CaixaBank y desarrollado junto a Todo Por la Práxis (TXP), comenzó con una formación del profesorado de los tres centros y actualmente se están desarrollando talleres formativos con el alumnado de los tres centros para que diseñen prototipos que impacten en la cotidianidad atendiendo a los criterios de sostenibilidad medioambiental, energías renovables, consumo responsable, emprendimiento verde y economía circular.

El objetivo es que el alumnado formado pueda presentar iniciativas viables a modo de proyectos, otras fabricables (a modo de ejemplo, una estructura lumínica con botellas reciclables), que puedan formar parte de hogares, barrios o en los centros escolares y que sean presentadas y expuestas en dispositivo existente que denominado «plaza energética», ya que el elemento fundamental de este proyecto es generar una experiencia que sea replicable y duradera en el tiempo. Con esto se pretende que cada grupo que ha recibido la formación haga una propuesta concreta que se pueda construir, mostrar y validar siendo de esta manera un proceso formativo en si mismo, permitiendo la experimentación, la implementación de ideas y buenas prácticas entre el alumnado participante.

Marielle Franco fue una socióloga, feminista, política y activista brasileña. Fue militante de los derechos humanos, y concretamente de los derechos de las mujeres negras en Brasil, priorizando el empoderamiento de aquellas mujeres negras que viven en las favelas. Fue critica con la violencia policial y la militarización, su asesinato, el 14 de marzo de 2018, la convirtió en símbolo global por la justicia social.

Sevilla: encuentro de la Educación Ecosocial

Sevilla: encuentro de la educación ecosocial

El pasado 22 de marzo, FUHEM, Ecotono S. Coop. And., Ecologistas en Acción, Escuelas Andaluzas por el Clima y Solidaridad Internacional, dentro del marco de Vínculo Ecosocial, organizamos las V Jornadas de Educación Ecosocial en el Polígono Sur de Sevilla.

La jornada comenzó con una presentación inspiradora de Adriana Guzman, escritora, activista y feminista aimara de Bolivia. Tras esta aportación, las alrededor de 100 personas asistentes reflexionaron sobre cómo sería una educación que trabaja las ecotopías, pero considerando al tiempo a las personas que sufren distintos niveles y tipologías de vulneración de sus derechos.

El resto del encuentro se estructuró alrededor de experiencias concretas de educación ecosocial presentadas por alumnado, profesorado o agentes externos a los centros educativos. Estas se estructuraron en cuatro ejes:

- Cultivando el futuro: Sostenibilidad y acción ambiental. Experiencias educativas que promueven el conocimiento ecológico y las prácticas sostenibles.

- Voces que transforman: Igualdad, memoria y justicia social. Experiencias educativas enfocadas en la equidad, la memoria histórica y la justicia social.

- Identidades que resisten: Relatos de pertenencia desde la diversidad. A través de estas experiencias educativas que abordan la educación antirracista, la memoria migratoria, la integración generacional y el reconocimiento de sueños y aspiraciones, se trabaja el fortalecimiento del sentido de pertenencia.

- Puentes de aprendizaje: Entre la ciencia, la palabra y la sostenibilidad. Experiencias con enfoques diversos entre el pensamiento científico, la creatividad literaria y la educación para la sostenibilidad ecológica.

El alumnado tuvo una presencia muy fuerte en todo el encuentro. Por un lado, participando en pie de igualdad en los momentos de elaboración colectiva. Por otro, presentando sus propios proyectos. Y, finalmente, reflexionando sobre qué mejoras habría que realizar para llevar a cabo una educación ecosocial en los centros educativos. Algunas de sus recomendaciones, a tener muy en cuenta, fueron:

- Clases más dinámicas e interactivas.

- Más cercanía por parte del profesorado. Que muestren más interés por sus vidas.

- Es clave trabajar el enfoque ecosocial desde muy jóvenes, ayudando a que el alumnado desarrollo el pensamiento crítico.

- Atender a los problemas de salud mental del alumnado como la depresión y la ansiedad.

- Evaluar la pertinencia de que el profesorado siga en activo en función de su vocación.

El cierre consistió en una clase colectiva de baile por bulerías, que puso en valor las aportaciones culturales de la población periférica que estuvo más presente en la jornada: la gitana.

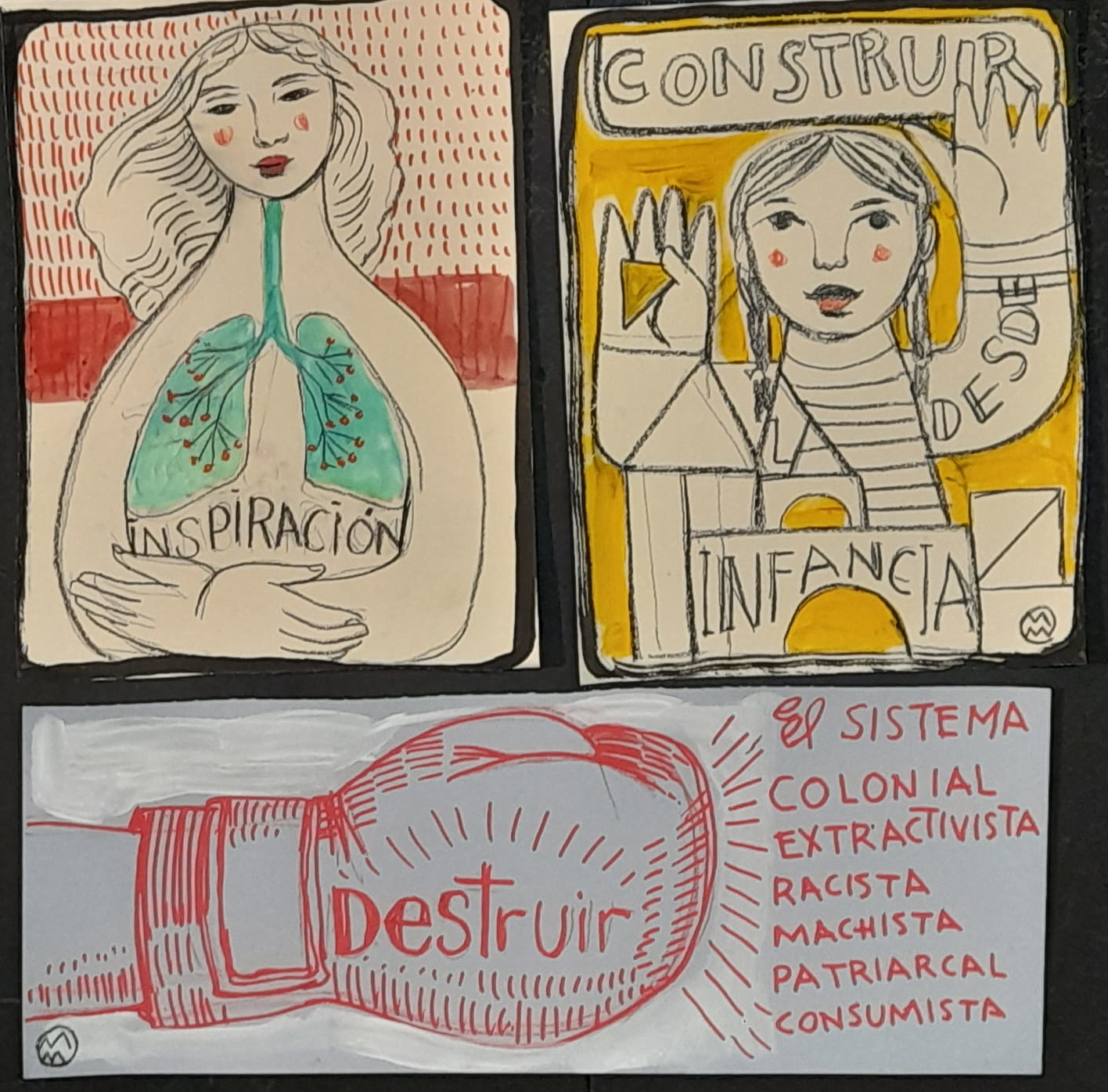

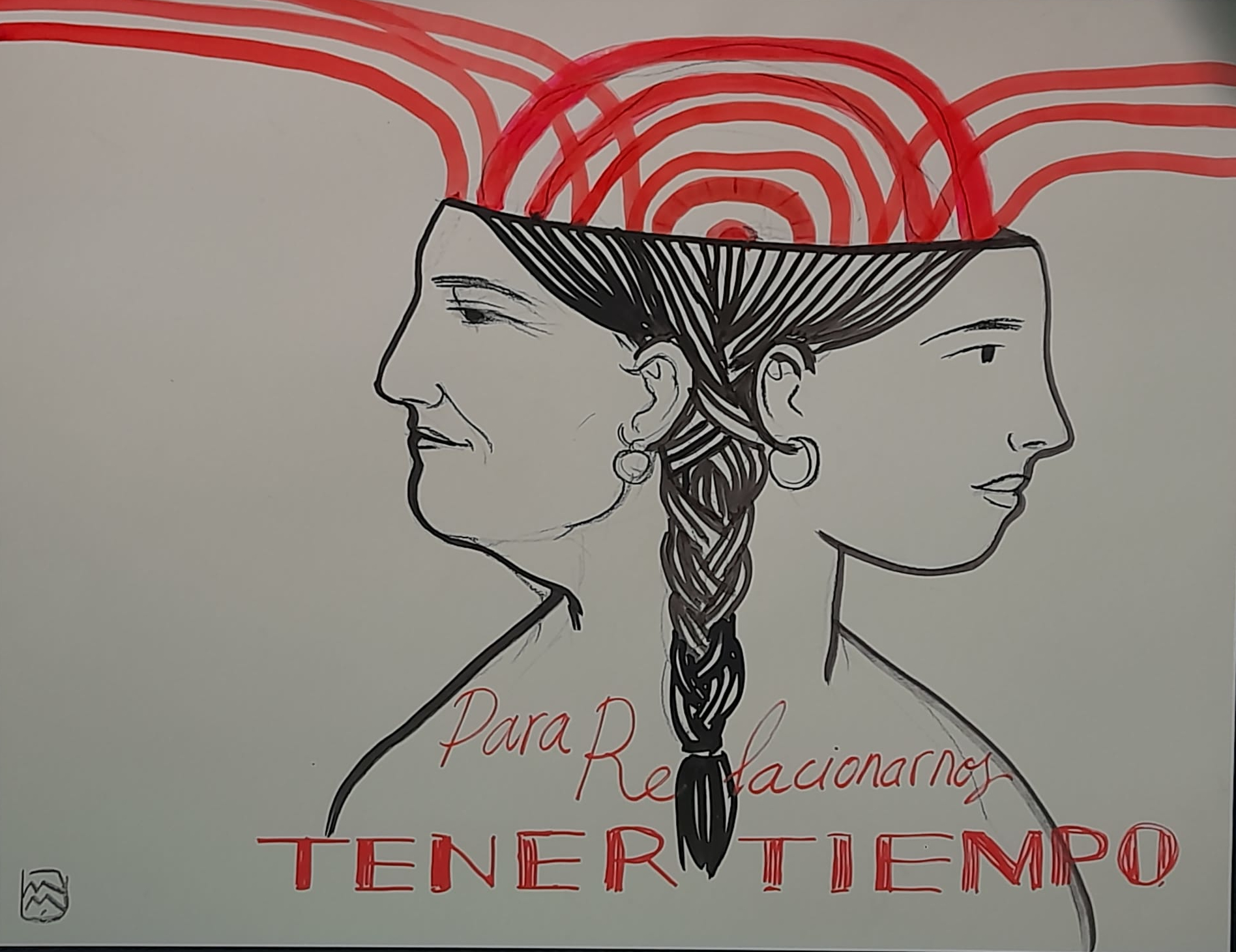

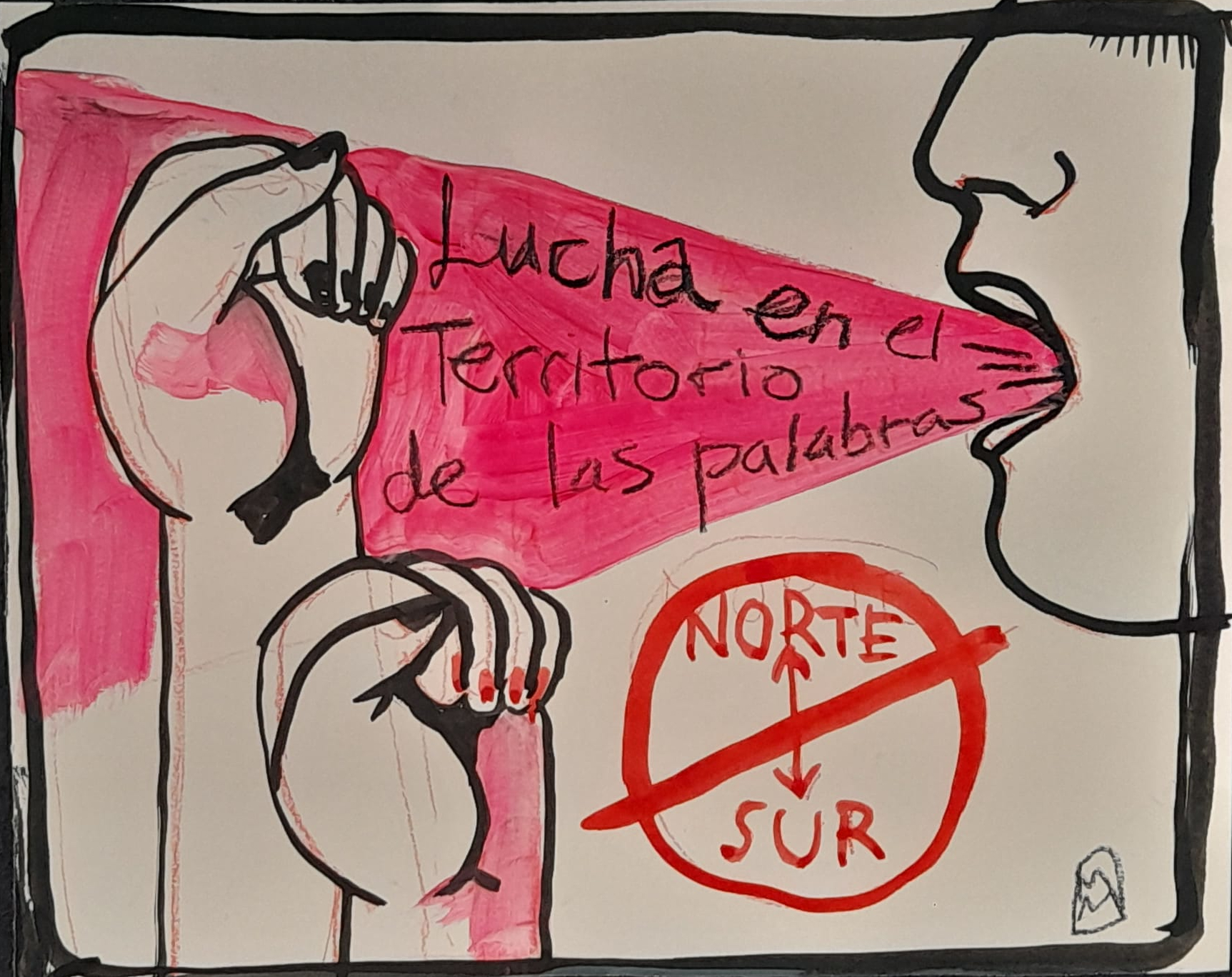

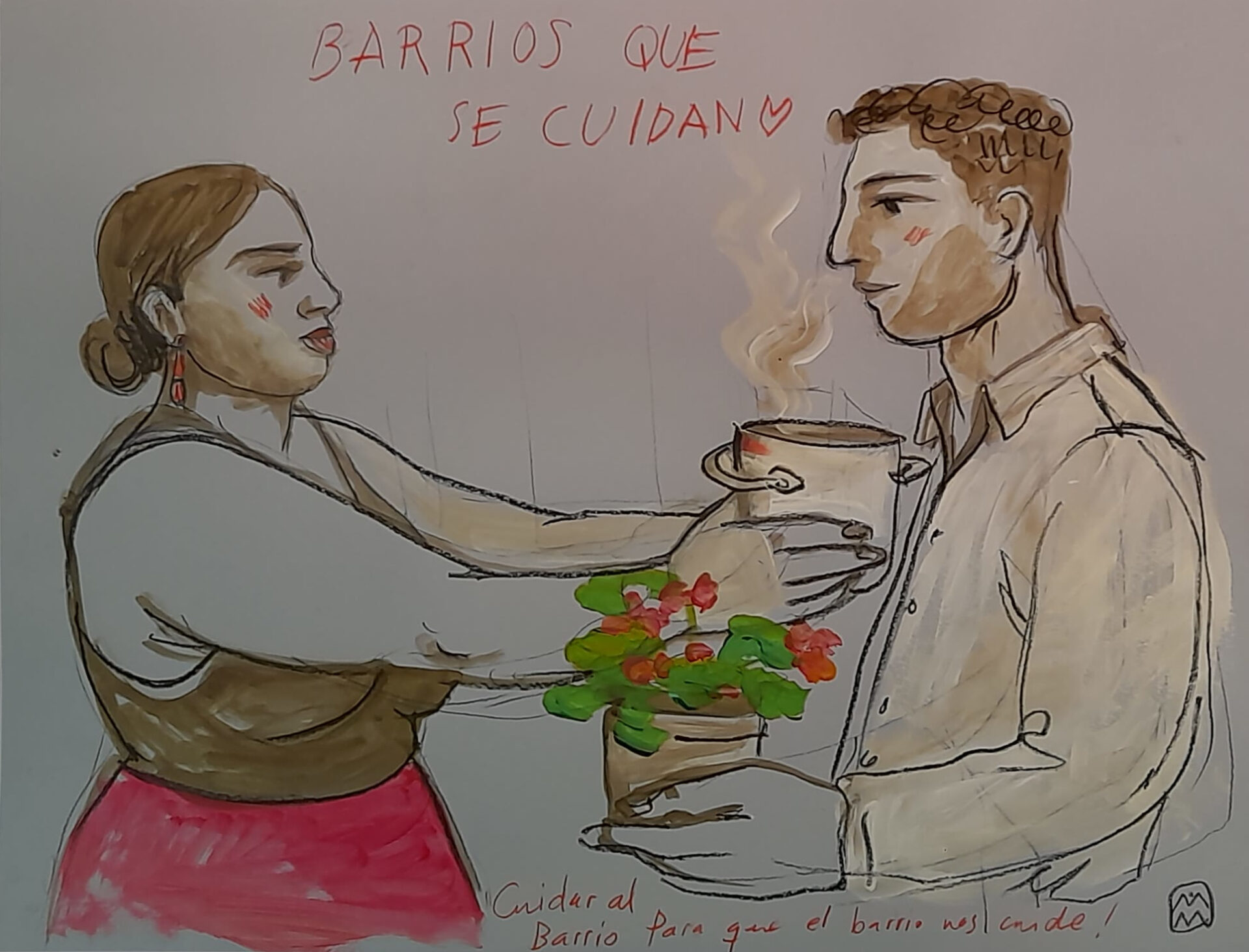

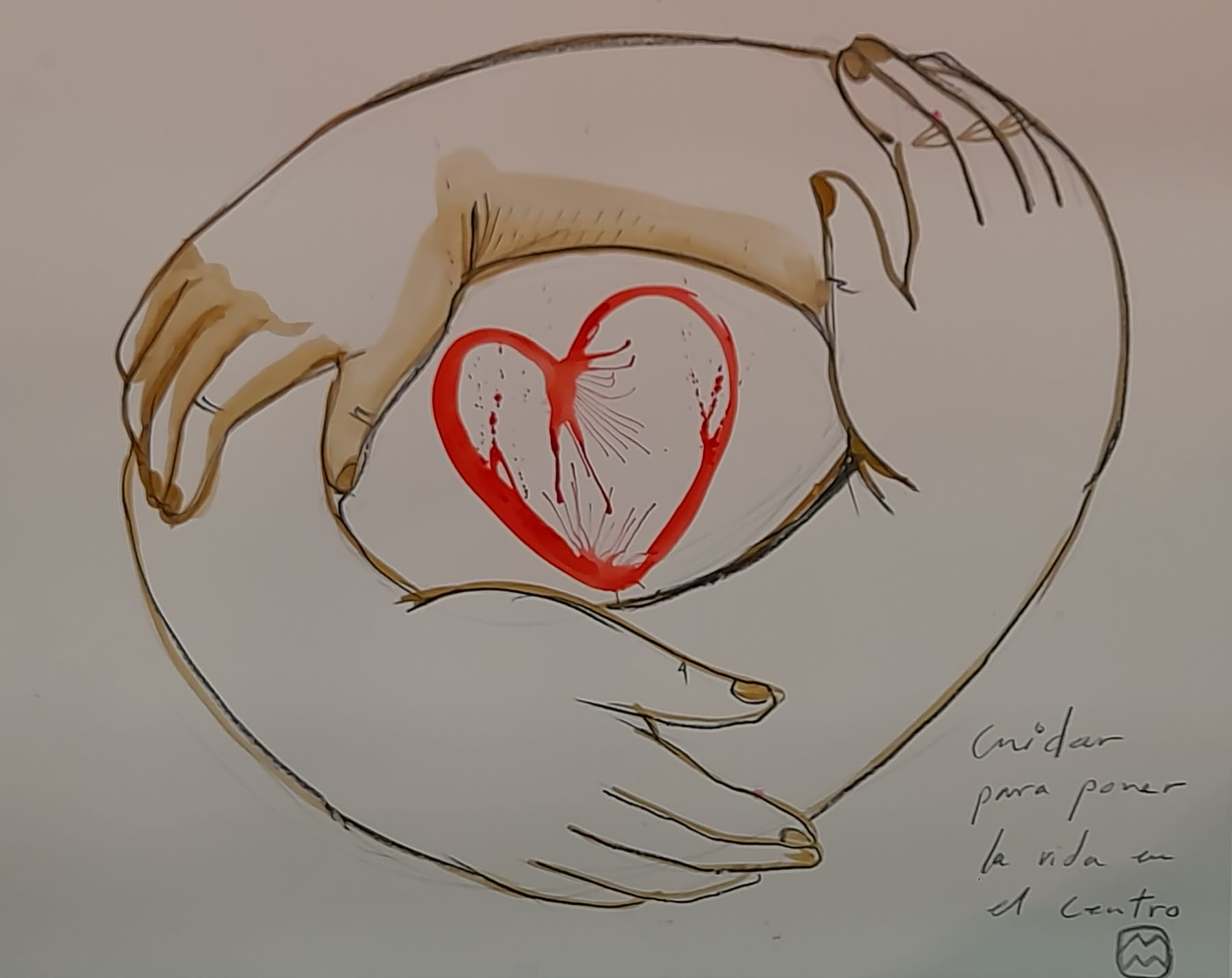

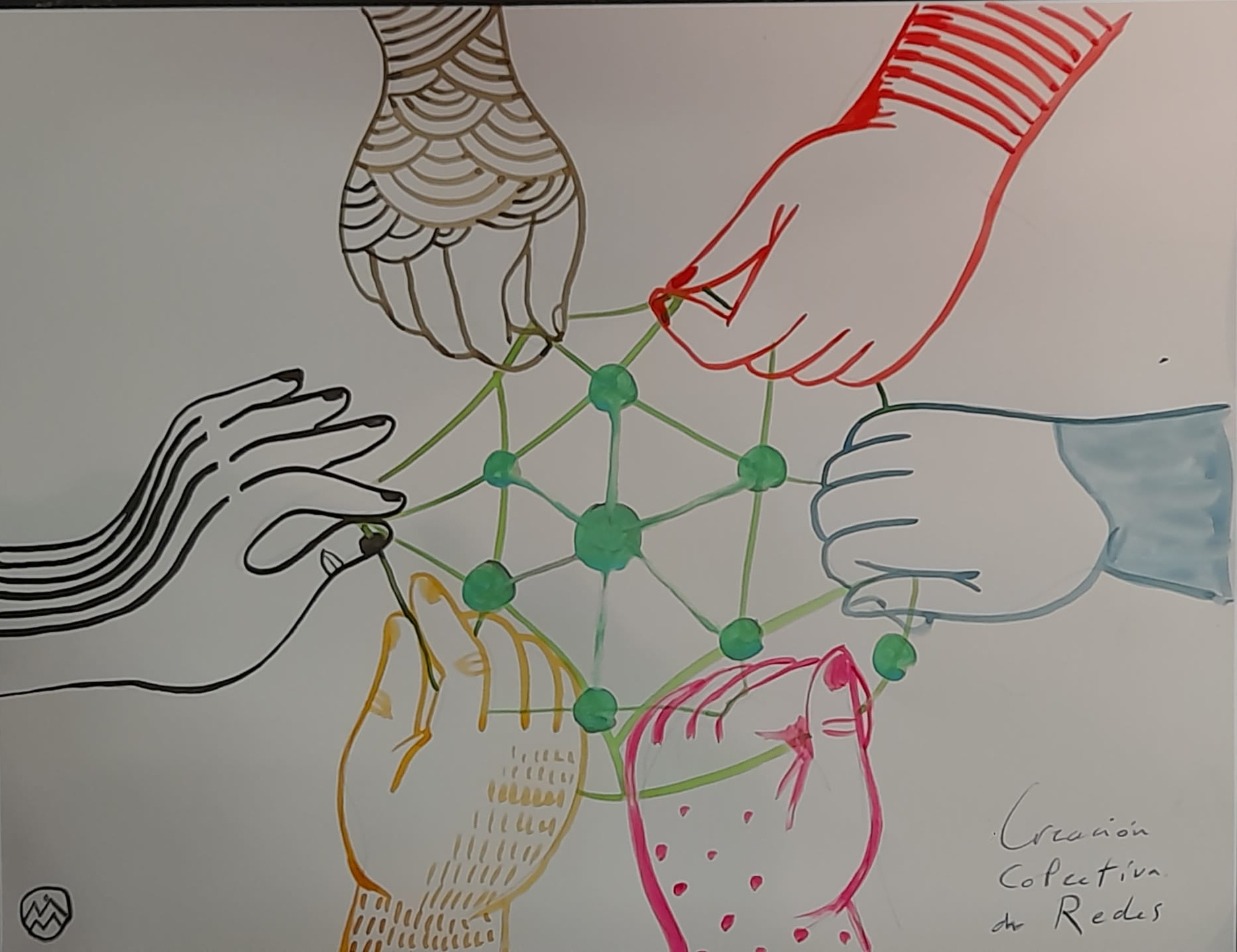

Relatoría gráfica

Compartimos un resumen gráfico de algunas de las ideas que se compartieron durante la jornada, creado por Mari Muriel

Colegio Lourdes, finalista en los Premios a la Excelencia en Orientación Educativa

El Colegio Lourdes quedó entre los finalistas en la categoría "Orientación personalizada y familia" en los Premios a la Excelencia en Orientación que conceden Grupo ANAYA y la Fundación Bertelsmann. El proyecto premiado, “Más allá de la OrientAACCión”, reconoce el trabajo del Departamento de Orientación del Colegio en la atención y acompañamiento al alumnado de altas capacidades, promoviendo su desarrollo y bienestar.

En la categoría Orientación personalizada y familia, el premio ha sido para el Colegio Santa Gema Galgani con “Construye tu propósito”, un proyecto que combina autoconocimiento, exploración educativa y toma de decisiones fundamentadas para acompañar a los estudiantes en la construcción de un futuro con sentido. Destaca por su acompañamiento integral, incluyendo bienestar emocional, la autorregulación y la implicación de las familias al proponer actividades conjuntas con el centro educativo. El segundo y tercer finalista han sido Engage International School, con “Sembrando juntos el futuro” y el Colegio Lourdes FUHEM, con “Más allá de la OrientAACCión”.

Los Colegios FUHEM presentan sus proyectos científicos en ConCienciArte

Los centros educativos de FUHEM, Lourdes, Hipatia y Montserrat participarán en una nueva edición de ConCienciArte, la feria científica anual orientada al fomento de proyectos que vinculen la ciencia y las artes, que tendrá lugar en el Círculo de Bellas Artes de Madrid los días 8 y 9 de abril.

Los centros educativos de FUHEM, Lourdes, Hipatia y Montserrat participarán en una nueva edición de ConCienciArte, la feria científica anual orientada al fomento de proyectos que vinculen la ciencia y las artes, que tendrá lugar en el Círculo de Bellas Artes de Madrid los días 8 y 9 de abril.

El Colegio Hipatia FUHEM presentará "La Magia de la Ciencia", un proyecto con el que se pretende atraer hacia la ciencia al alumnado de Ciclos Formativos de Grado Básico, dentro de la asignatura de Ámbito científico-tecnológico.

La magia también será protagonista en la presentación del alumnado del Colegio Lourdes FUHEM con su "Magia infinita", un proyecto que aúna la investigación, desarrollo y aplicaciones de la Cinta Möbius.

Por su parte, el Colegio Montserrat FUHEM expondrá "Aprendemos química jugando", una iniciativa en la que se aprende, trabajando en equipo, las bases de la química a través de juegos de mesa y actividades divertidas y significativas, incentivando la creatividad, originalidad, el trabajo manual y las habilidades artesanales.

Concienciarte es una feria que fusiona arte y ciencia en un espacio de creatividad y aprendizaje. Durante meses, estudiantes de distintos centros han desarrollado proyectos innovadores que muestran el lado artístico de la ciencia y el componente científico del arte, dando lugar a una experiencia interactiva y enriquecedora para todos los públicos, una cita imprescindible para quienes disfrutan explorando el conocimiento desde nuevas perspectivas, donde el aprendizaje y la creatividad se dan la mano.

Centros participantes

- IES Carmen Burgos: Una galería de arte "Colombine"

- IES Juan de Garay: FAM (Física, Arte y Matemáticas)

- IES Jorge Manrique / IES Ágora: Juego de familias. Arte floral

- IES Parque de Lisboa: El cubismo como modelo matemático

- IES Ramón y Cajal: Quimi-Arte

- IES Los Castillos: Percepciones e ilusiones

- Colegio Siglo XXI: Espectro digital. La ciencia de la fantasmagoría

- Colegio Lourdes FUHEM: Magia infinita

- Scuola Italiana di Madrid: Como una ola

- Colegio Virgen de Mirasierra: Conceptos físicos de una infinity room

- CEM Hipatia FUHEM: La magia de la ciencia

- Colegio Beata Filipina: Bajo el mismo cielo

- CEIP Pío Baroja: Colores en acción. La ciencia que da vida al color

- Colegio Montserrat FUHEM: Aprendemos química jugando

Actividades paralelas

El cartero del rey. Desparpajo producciones

Martes 8 de abril a las 12:30h

Teatro Fernando de Rojas - Entrada libre hasta completar aforo

Amal es un niño enfermo que vive con su tío. Debido a su enfermedad el médico le ha prohibido salir a la calle. Amal mira el mundo desde su ventana y un día descubre que han situado una oficina de correos del rey frente a su casa. Su gran sueño, es recibir una carta del rey.

Desparpajo Producciones lleva a escena la adaptación de la obra de teatro del premio Nobel de literatura, Rabindranath Tagore, El cartero del Rey. Un acercamiento a un tema tan trascendental como la muerte, desde una mirada natural y poética.

Tubos del mundo. Concierto pedagógico. A cargo de Xavi Lozano

Miércoles 9 de abril a las 13:00h

Teatro Fernando de Rojas - Entrada libre hasta completar aforo.

Encuentro musical con un personaje entrañable que nos descubre su universo personal y su particular manera de relacionarse con los objetos. En un formato de conferencia-concierto, el artista establece un diálogo con el público, ingenioso e inteligente, lleno de ironías verbales y visuales en el que el humor siempre está presente. Presentación de un concierto extravagante, con exquisitas composiciones musicales que muestran un viaje inevitablemente cómico y didáctico, con objetos cotidianos que habitualmente vemos pero no siempre oímos... Para seguirnos demostrando que la música está dónde decidimos encontrarla.

Ciencia condensada

Miércoles 9 de abril a las 17:30h

Teatro Fernando de Rojas - Entrada libre hasta completar aforo.

Cada centro educativo dispondrá de un máximo de cinco minutos para exponer su experimento más sorprendente.

Science Corner

Martes 8 y miércoles 9 de abril

- Jorge Barrio. Los Hemisferios de Magdeburgo. 11:00 y 12:00 - Hall CBA

- Pablo Nacenta. Envásate al vacío. 11:15 y 12:15 - Hall CBA

- Pablo Casinello. Experimentos de vuelo y caída. 11:30 y 12:30 Hall CBA

- Fernando de Prada. Ciencia con un toque mágico. 11:45 y 12:45 Hall CBA

- Juan A. García-Monge. Ciencia en la azotea: supervivencia en la terraza. 13:00 · Azotea del CBA

Talleres

Estructuras creativas, geometría divertida. Jugando con la geometría

A cargo de Midomo

Martes 8 y miércoles 9 de abril de 10:30 a 12:00h y 16:30 a 18:00h

Salón de baile

El taller consistirá, primero, en una presentación sobre los conceptos de geometría básicos de donde parten estas estructuras y, a continuación, se pasará a construir en equipo las cúpulas autosostenibles y un pequeño puente autoportante de Leonardo Da Vinci.

Plazas limitadas. Edad recomendada a partir de 10 años. Gratuito, previa inscripción en talleres@circulobellasartes.com

¿Cómo nos engaña la mente? Un punto de encuentro entre la magia y la neurociencia.

A cargo de Miguel Ángel Gea

Martes 8 y miércoles 9 de abril de 11:00 a 12:00h

Sala Ramón Gómez de la Serna

El cerebro tiene una forma excelente de entender la realidad y para poderla gestionar tiene diferentes estrategias. El mago, después de conocerlas, encuentra formas de crear sus juegos de magia. En este taller veremos algunas de estas estrategias de enfrentarnos a la percepción de la realidad y como la magia la manipula.

Plazas limitadas. Edad recomendada a partir de 8 años. Gratuito, previa inscripción en talleres@circulobellasartes.com

Tubos del mundo. Taller de construcción de instrumentos reciclados

A cargo de Xavi Lozano

Miércoles 9 de abril de16:00 a 17:00h

Sala Ramón Gómez de la Serna

¿Es posible convertir un residuo plástico como una botella en un instrumento musical? ¿Es posible dar un segundo uso a objetos cotidianos llenándolos de arte? Sí, de la mano del genial músico y creador de objetos reciclados Xavi Lozano. Xavi lleva 25 años desarrollando un fascinante universo de instrumentos inusuales, convirtiendo objetos como una valla, una escalera, una rueda o una silla en sorprendentes instrumentos de viento.

Plazas limitadas. Edad recomendada a partir de 6 años. Gratuito, previa inscripción en talleres@circulobellasartes.com

Los colegios FUHEM celebran el 8M

Los colegios FUHEM celebran el 8M

El 8 de marzo es un día muy señalado en las agendas escolares de los Colegios FUHEM. Actividades diseñadas por la comunidad educativa para sensibilizar sobre la igualdad de género centran la actividad de toda la semana escolar. A continuación, se puede leer un listado de las actividades que se desarrollarán en cada centro:

Colegio Lourdes

La semana del 8M siempre es una semana en la que el Colegio Lourdes entra en ebullición con una agenda protagonizada por los derechos de la mujer:

- Datos desmontando el patriarcado. Una actividad, en al que a modo de introdución se va trabajando con el alumnado datos relativos a la situación de los derechos de la mujer.

- Debate sobre la Machosfera a partir de la visualización de cortometraje de un reconocido influencer.

- Círculo de privilegios para distintos niveles.

- Mujer y discapacidad: visualización de corto y debate.

- Los cuidados: Se elabora un audio personal por parte del personal de cafetería y limpieza para ayudar a que se reconozca su trabajo que escuchará el alumnado sin conocer la autoría de los testimonios.

- El viernes 7 de marzo, a las 9:45 horas, abrazo al instituto. Se invita a participar a todas las familias que puedan acercarse. Posteriormente, concluirá el acto en el polideportivo a ritmo de batucada.

- Durante los recreos de toda la semana habrá actuación musical con alumnado del colegio a cargo del departamento de música.

Para concluir la semana, las noche del 7 al 8 de marzo se celebrará la ya tradicional noche violeta, un encuentro al que podrán unirse alumnas (de 3º ESO en adelante), profesoras, trabajadoras del centro (secretaría, comedor, limpieza) y al que se ha invitado a las mujeres de las familias que forman parte de la comunidad educativa a pasar la noche juntas para compartir experiencias y conocerse más. En definitiva, se trata de visibilizar a las mujeres del Lourdes, mujeres que comparten un mismo ideal y trabajan por alcanzar un mismo objetivo. Entre las activiaddes que se desarrollarán en la noche violeta están los visionados del documental «No apto para cobardes” dirigido por Nuria Silván (madre del colegio) y de la película “La boda de Rosa”en el salón de actos con posterior debate. También se realizará el taller de pancartas para la manifestación del 8M. karaoke y como no puede ser de otra manera habrá espacios para el debate y la reflexión.

Colegio Montserrat

En el Colegio Montserrat, las actividades propuestas para este 8M giran en torno a los cuidados bajo el lema «CUIDANDO LOS CUIDADOS” y con las siguientes actividades:

- Durante la semana acompañarán en la entrada y salida la canción Al pasar la barca (Charro) y Así bailaba

- Se realizan encuentros entre el alumnado de Infantil y Primaria con mujeres de la comunidad educativa que van a contar su experiencia en torno a los cuidados.

- Juntarse en los distintos edificios para escuchar un manifiesto que va a elaborar el alumnado y las mujeres que van a colaborar en la celebración de este día.

- Como todos los años, se invita a todas y todos a “pintar de morado” el colegio llevando alguna prenda de este color.

- Generar un espacio para las alumnas de 3º y 4º de ESO y Bachillerato. La idea es ver si quieren crear un grupo feminista de alumnas.

- El grupo de podcast Versiones de lo nuestro, va a realizar la grabación de un podcast el viernes 7 de marzo. Van a realizar una entrevista a mujeres del grupo feminista del centro: Paloma Montero, profesora jubilada del Montserrat y miembro del grupo feminista desde sus inicios, y Bea y Guiomar, madres del colegio. El objetivo es conocer mejor el grupo feminista, su origen, la necesidad de su existencia, las acciones más significativas que se han llevado a cabo a lo largo de estos cursos y la importancia de conmemorar este día, entre otros temas.

Colegio Hipatia

La Merienda Violeta vuelve a protagonizar la agenda del 8M en el Colegio Hipatia con su tradicional micro abierto y cuentacuentos a cargo del grupo feminista del alumnado del centro. También se realizará un taller de pompones y flores para que posteriormente formen parte de la valla del colegio.

El próximo 20 de marzo tendrá lugar la presentación del libro “Pobladoras de lo posible, de María González Reyes, profesora del Colegio Lourdes, con su posterior tertulia y debate.

Finalmente, el 28 de marzo, el Colegio Hipatia, celebrará la presentación del documental «No apto para cobardes», de Nuria Silván.

Escuela Infantil Pippi

El 8M también centrará la actividades de la Escuela Infantil Pippi Långstrump. Toda la comunidad educativa irá con algo morado y canciones con letras feministas amenizarán la entrada y la salida del centro durante toda la semana. También se llevará a cabo la propuesta de expresión gráfica con los niños y niñas. Árbol: “creciendo en igualdad”

Un reencuentro inolvidable para recordar el Colegio Begoña

Convocada por Comunidad FUHEM, el 16 de enero de 2025, se celebró una reunión en torno al Colegio Begoña. Antiguo alumnado y sus familias, profesorado y personal de administración del Centro se reencontraron en la Sala Zigia 28 (Madrid).

El acto, titulado “Begoña, un colegio que nos cambió la vida”, sirvió para responder a esa pregunta: ¿por qué y cómo nos cambió la vida? En primer lugar, intervinieron Pepa Román (directora de Begoña desde 1988 hasta 2012); Miguel Ángel Madrid, profesor de Ciencias (1989–2011), y jefe de estudios; Socorro Medina, antigua alumna de BUP y profesora debutante en Begoña; y Ramiro Pinto, antiguo alumno desde los primeros cursos de su vida escolar hasta Bachillerato. Tras ellos, se animaron muchas personas que se encontraban entre el público para compartir vivencias y anécdotas, recordar a personas que les marcaron y la evolución del propio Colegio… Este video recoge las palabras y emociones de una tarde inolvidable, organizada por Comunidad FUHEM, con el objetivo de mantener y recuperar el contacto. ¡Muchas gracias por hacerlo posible!

Ubicado en el madrileño Barrio de la Concepción, el Colegio Ntra. Sra. De Begoña y después “el Begoña” comenzó ofreciendo casi todas las etapas y experimentó muchos de los cambios que atravesaron la sociedad y la educación española de su tiempo. A lo largo de los años, Begoña escolarizó sólo a chicos o fue convirtiéndose, de forma progresiva, en un centro mixto; vivió los cambios legislativos que fueron modificando los nombres de las etapas escolares (la EGB sustituyó la estructura anterior y después llegó la ESO); durante varios cursos, ofreció turno vespertino además del turno de mañana; contó con una capilla que poco a poco fue perdiendo su uso inicial; las tutorías, los consejos escolares y el papel de las familias fueron ejes que no existían en otros colegios; ofreció Bachillerato siendo una filial del Ramiro de Maeztu y con los años, además de aquel BUP, también pudo impartir COU y acompañar a centenares de alumnos y alumnas a los exámenes de Selectividad...

Aunque ya no están las paredes, el cariño y la emoción permanecen intactos. Algunos de los docentes que estuvieron en Begoña continúan en activo en otros centros de FUHEM, como Hipatia, Lourdes y Montserrat. Otros se han jubilado. Y, el alumnado ha seguido su camino personal y profesional, manteniendo la huella de aquellos años que conformaron su carácter y su vocación.

Como los otros centros de FUHEM, el Colegio Begoña dejó una huella y unos vínculos que nos permitirán crecer como Comunidad y celebrar, entre otras cosas, el 60º aniversario de FUHEM, que se cumple en 2025.

Os animamos a propagar las semillas de Comunidad FUHEM entre las personas que conocéis para que vayamos siendo más. Y si queréis plantar la tarjeta de semillas que os dimos, tenéis las instrucciones en esta noticia.

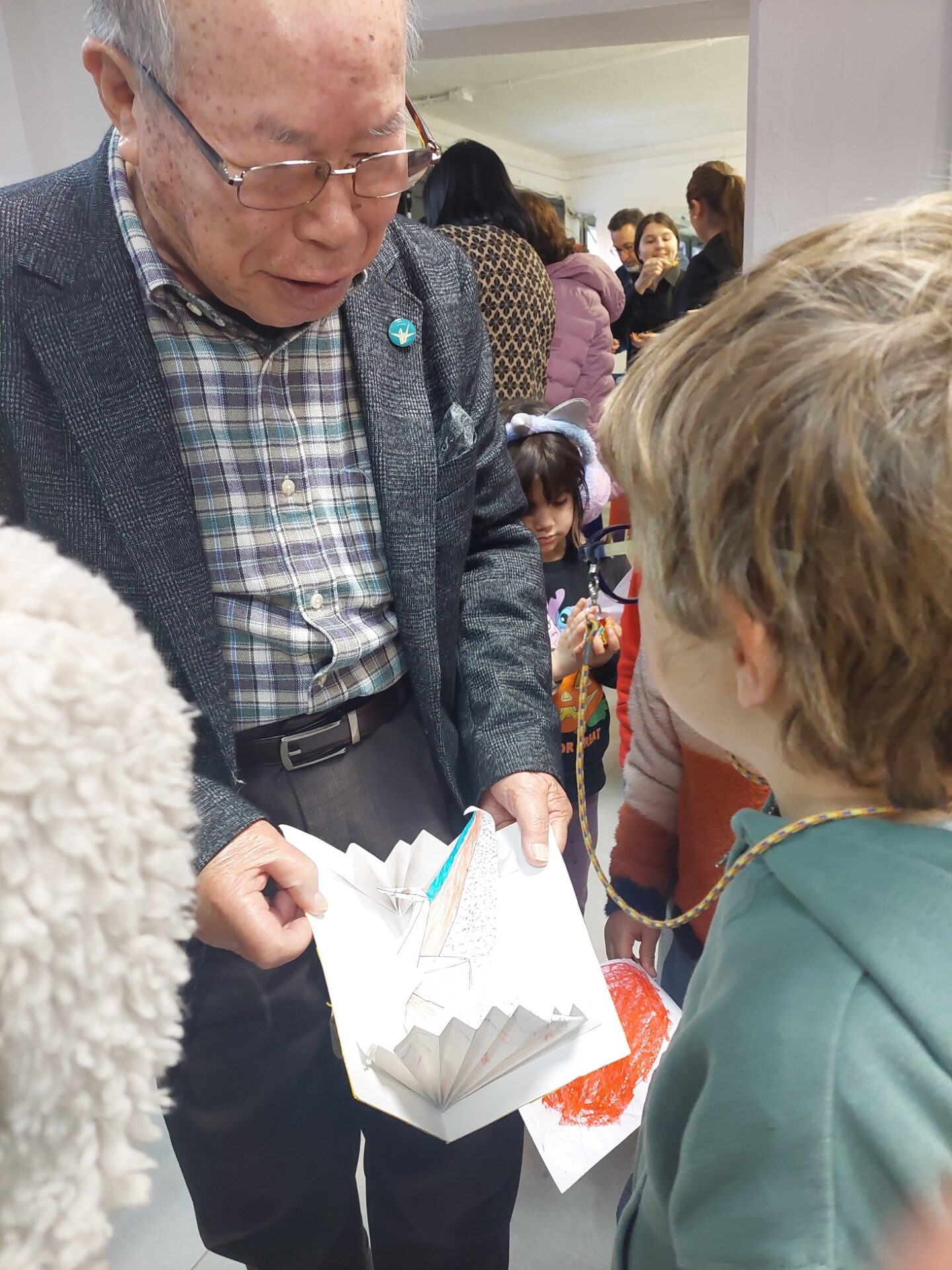

Un día histórico junto al Premio Nobel de la Paz de 2024

El pasado 16 de enero, el Colegio Lourdes FUHEM recibió la visita del último galardonado con el Premio Nobel de la Paz, Shigemitsu Tanaka, vicepresidente de Nihon Hidankyo y superviviente del bombardeo atómico sobre Nagasaki, acompañado por otros miembros de la delegación internacional de Hibakusha (Supervivientes de la bomba atómica) y Gensuiko (Consejo Japonés contra las Bombas Atómicas y de Hidrógeno). Su visita a nuestro Colegio ha sido posible gracias a la invitación de la Alianza por el desarme nuclear, una red que aglutina 63 entidades españolas de la que FUHEM forma parte.

El día comenzó con las primeras luces, los últimos preparativos y las emociones a flor de piel. ¡Algunos aún pensaban que era una broma! Pero todo iba muy en serio. Alrededor de las nueve de la mañana, la comitiva completa entraba en el colegio, y mezclábamos los saludos de bienvenida en inglés, japonés, español y unas reverencias recién ensayadas para recibir a una delegación formada por personas comprometidas con la paz, que recorren el mundo con su mensaje y habían elegido nuestro Colegio para dejar su testimonio. Rompimos los nervios iniciales con una primera foto de familia que reúne a toda la delegación y a representantes del Colegio Lourdes y de FUHEM.

Apenas hubo tiempo para más, porque enseguida comenzaron a llegar los medios de comunicación que, además de asistir al encuentro que habíamos preparado con ellos, querían hacer fotos especiales y entrevistas individualizadas, sobre todo a Shigemitsu Tanaka, Vicepresidente de Nihon Hidankyo, que se mostraba dispuesto a conceder todas las peticiones: posar con y sin la medalla del Premio Nobel; repetir sus declaraciones una y otra vez; narrar su testimonio y el de su familia; y sobre todo, insistir en que “las armas nucleares pueden aniquilar a toda la humanidad en cuestión de segundos”. A pesar del jet-lag y de su avanzada edad, Shigemitsu Tanaka nos dio un ejemplo de fortaleza que no olvidaremos y le agradeceremos siempre, porque su nombre y el del Colegio Lourdes FUHEM han quedado unidos en la hemeroteca, como se puede ver en el interés que suscitó en varios medios de comunicación:

- EUROPA PRESS: "El premio Nobel de la Paz Shigemitsu Tanaka: "Estamos ante la crisis nuclear más inminente de la historia"

- EL PAÍS: Superviviente de Nagasaki: “La bomba de 1945 es un artefacto artesanal comparado con el armamento nuclear actual”

- TELEMADRID: "El Premio Nobel de la Paz visita desde este jueves Madrid"

Mientras Shigemitsu Tanaka acababa de responder las preguntas de algunos medios de comunicación, comenzamos a escuchar los aplausos con los que la comunidad escolar de FUHEM recibió al resto de la delegación en el salón de actos. Cortésmente, rehusaron sentarse en las primeras filas y prefirieron dejar ese lugar para el alumnado al que querían trasladar su testimonio. El objetivo es que sean ellos y ellas quienes recojan el testigo del compromiso pacifista y la prohibición de las armas nucleares que exige el Tratado sobre la Prohibición de las Armas Nucleares (TPAN) que España aún no ha firmado y ha sido uno de los ejes de esta visita.

El encuentro con alumnado y profesorado se convirtió en el evento central del día y supuso la inauguración de los actos de la 9ª Semana ”No hay paz sin Derechos”. El mensaje se propagó por todas las aulas del Colegio y algunas casas de nuestras familias, puesto que se retransmitió en directo por YouTube.

El orden de intervención fue: palabras de bienvenida de Conchi Piñeiro, delegada del Patronato de FUHEM, y Mª Carmen Cava, directora del Área Educativa de FUHEM; Maribel Hernández, coordinadora de la Alianza por el Desarme Nuclear; Yayoi Tsuchida, secretaria general de Gensuikyo (Consejo Japonés contra las Bombas Atómicas y de Hidrógeno); Carlos Umaña, copresidente de la Asociación Internacional de Médicos para la Prevención de la Guerra Nuclear y de la ICAN (Campaña Internacional para la Abolición de las Armas Nucleares); y Shigemitsu Tanaka, premio Nobel de la Paz en 2024, vicepresidente de Nihon Hidankyo.

Tras las distintas intervenciones, se estableció un breve turno de preguntas entre las personas presentes en la sala. El acto concluyó con un intercambio de obsequios y la interpretación al piano de “Imagine”, a cargo de Lucas Cadórniga, antiguo alumno del Colegio Lourdes.

A continuación, toda la delegación fue invitada a comer en el Colegio y, a los postres, recibieron la visita del alumnado de algunas clases de Primaria, que también querían conocer y entregar sus regalos a Shigemitsu Tanaka y al resto de la delegación. Aunque el plan inicial era otro, finalmente, se acercaron al edificio “de los mayores” para aligerar un poco la agenda y el esfuerzo de nuestros invitados, que han tenido en el Colegio Lourdes su primera parada y que después han continuado en distintos lugares de Madrid, Zaragoza y Barcelona. Sabemos que no olvidaremos nunca este día y con la emoción de lo compartido, nos sumaremos a ese gran movimiento de personas, escuelas y entidades contra las armas nucleares.

Una tarde inolvidable recordando el Colegio Begoña

Una tarde inolvidable recordando el colegio Begoña

Convocada por Comunidad FUHEM, la reunión de ayer en torno al Colegio Begoña fue una tarde inolvidable. Gracias a todas las personas que acudisteis y compartisteis vuestros recuerdos y vuestro cariño tras las intervenciones iniciales de Pepa Román, Miguel Ángel Madrid, Socorro Medina y Ramiro Pinto. Os dejamos algunas fotos del acto, mientras preparamos el video que atesorará esas palabras y nos permitirá volver a ellas. Fue un verdadero regalo escucharos, ver el brillo en vuestros ojos, compartir la emoción y las risas, los guiños a la nostalgia y el deseo de seguir compartiendo nuevas experiencias.

Os animamos a propagar las semillas de Comunidad FUHEM entre las personas que conocéis para que vayamos siendo más. Y si queréis plantar la tarjeta de semillas que os dimos, tenéis las instrucciones en esta noticia.

El Premio Nobel de la Paz 2024 visita el Colegio Lourdes

El próximo jueves, 16 de enero de 2025, el Colegio Lourdes FUHEM recibe la visita del Premio Nobel de la Paz 2024, Shigemitsu Tanaka, Vicepresidente de Nihon Hidankyo y superviviente del bombardeo atómico sobre Nagasaki; que viene acompañado por otros miembros de la delegación internacional de Hibakusha (Supervivientes de la bomba atómica) y Gensuiko (Consejo Japonés contra las Bombas Atómicas y de Hidrógeno).

También participa en este encuentro Carlos Umaña, copresidente de IPPNW (International Physicians for the Prevention of Nuclear War) y miembro de la Junta Directiva de ICAN (International Campaign to Abolish Nuclear Weapons), organizaciones que han recibido el Nobel de la Paz en 1985 y 2017, respectivamente.

Este encuentro constituye uno de los dos actos que protagonizará esta delegación en un centro escolar de nuestro país, el único en Madrid. De este modo, las nuevas generaciones pueden conocer de primera mano el testimonio de personas y entidades comprometidas con la paz y contra las armas nucleares. Con su presencia, aspiran a lograr el apoyo político y social al Tratado sobre la Prohibición de las Armas Nucleares (TPAN), eje de esta visita institucional a la que han sido invitados por la Alianza por el desarme nuclear, una red que aglutina 63 entidades españolas de la que FUHEM forma parte.

El Colegio Lourdes FUHEM ha sido elegido por su compromiso a favor de la paz que se manifiesta en diversas actividades a lo largo de cada curso escolar (el grupo de apoyo a Gaza, el Grupo sobre la Memoria Histórica...). De hecho, esta actividad supone el primer acto de nuestra Semana “No hay paz sin derechos” que llega a su novena edición y tiene lugar entre el 27 y 31 de enero de 2025.

El acto central de esta visita al Colegio Lourdes será un encuentro y posterior debate con alumnado y profesorado, que tendrá lugar en el Salón de Actos (de 12 a 13.30 horas, y será retransmitido por streaming a través del canal de YouTube del colegio. Próximamente habilitamos el enlace correspondiente.

En él, asistimos a las siguientes intervenciones:

- Palabras de bienvenida de Conchi Piñeiro, delegada del Patronato de FUHEM y Mª Carmen Cava, directora del Área Educativa de FUHEM.

- Introducción al acto de Maribel Hernández, coordinadora de la Alianza por el Desarme Nuclear.

- Intervención de Shigemitsu Tanaka, premio Nobel de la Paz en 2024, vicepresidente de Nihon Hidankyo y superviviente del bombardeo atómico sobre Nagasaki.

- Intervención de Yayoi Tsuchida, secretaria general de Gensuikyo (Consejo Japonés contra las Bombas Atómicas y de Hidrógeno).

- Intervención de Carlos Umaña, copresidente de la Asociación Internacional de Médicos para la Prevención de la Guerra Nuclear y de la ICAN (Campaña Internacional para la Abolición de las Armas Nucleares), organizaciones que recibieron el Nobel de la Paz en 1985 y 2017, respectivamente.

Tras sus intervenciones, tiene lugar un coloquio-debate con las personas presentes en la sala y el acto concluirá con un concierto de piano de Lucas Cadórniga, antiguo alumno del Colegio Lourdes.

Antes del coloquio con la comunidad escolar, se ha organizado un encuentro con medios de comunicación (de 10.15 a 11.30 horas). Tras el acto central con estudiantes y profesorado, la delegación será invitada a comer en el Colegio y posteriormente, visitará las instalaciones de Infantil y Primaria, en el Edificio de los Círculos.

152 propuestas para situaciones de aprendizaje ecosociales

152 propuestas para situaciones de aprendizaje ecosociales

En FUHEM sacamos un nuevo material gratuito dirigido al profesorado con la intención de servir de inspiración para diseñar situaciones de aprendizaje con enfoque ecosocial.

En este documento puedes encontrar 152 ideas de situaciones de aprendizaje ecosociales para las etapas de Infantil, Primaria y Secundaria.

Las ideas propuestas se pueden adoptar tal y como están reflejadas en el documento o de muchas otras maneras, dedicando posteriormente el trabajo a su adaptación en el desarrollo de la secuencia didáctica y la formulación de la narrativa.

Estas ideas te ayudarán a diseñar una de las partes centrales de las situaciones de aprendizaje: la intención educativa.

¿Qué puedes encontrar en el documento?

- Facilitamos un listado de retos encabezados por una pregunta que se concreta en una breve explicación. Esta explicación lanza algunas ideas de cómo se puede concretar y trabajar el reto en la situación de aprendizaje.