Proyecto de investigación en Bachillerato (Colegio Montserrat)

PROYECTOS DE INNOVACIÓN EDUCATIVA

Proyecto de investigación en Bachillerato (Colegio Montserrat)

Los proyectos de investigación buscan el desarrollo de la habilidad investigadora y, con ello, poner en relieve las competencias que se han ido adquiriendo en las distintas etapas educativas: lingüística oral y escrita, aprender a aprender, sociales y cívicas, sentido de la iniciativa. Este proyecto de innovación, además, permite que el alumnado integre sus aprendizajes en relación con los distintos conocimientos que va adquiriendo, preparándose para formatos de trabajo que, más tarde, se encontrará en estudios posteriores.

El objetivo fundamental era el desarrollo de un trabajo de investigación en el que se utilizase la metodología propia de las antiguas tesinas universitarias o los actuales trabajos de fin de grado, teniendo en cuenta la edad del alumnado y la formación y posibilidad de acceso a cierta información.

La propuesta de este proyecto de innovación va dirigida al alumnado de 1º de Bachillerato que en la primera evaluación esté en condiciones de poder afrontar una carga de trabajo e implicación

como la que supone este reto, y finaliza en 2º de Bachillerato.

Durante un año, el alumnado participante debe enfrentarse a una pregunta, que se convierte en el tema escogido para su investigación. La temática es totalmente libre y no necesariamente ligada a ninguna asignatura, solo importa que les entusiasme. Creemos que este enfoque es especialmente interesante, ya que esa libertad en la elección supone un enriquecimiento en su formación. Algunos ejemplos de elección de temas son:

- Diseño y construcción de un monóptero de vuelo autónomo.

- Nuestro rastro en Internet. Ciberseguridad.

- Cómo afecta la música al cerebro.

- Estallido social en Chile iniciado en 2019.

- La realidad de vivir con la esquizofrenia

Proyecto de investigación de Bachillerato

Enviar enlace a:

Poner la vida en el centro

PROYECTOS DE INNOVACIÓN EDUCATIVA

Poner la vida en el centro (Colegio Lourdes)

Este proyecto fue trabajado por todo el claustro del colegio Lourdes a lo largo de los cursos 2019/2020 y 2020/2021. Se impulsó y trabajó en diferentes reuniones de coordinación semanalmente y formó parte esencial de nuestra práctica docente..

El objetivo del proyecto es afianzar la aplicación de metodologías activas que fomenten la construcción colectiva del conocimiento y la inclusión educativa, reflexionar e implementar el trabajo sobre contenidos con enfoque ecosocial en el cuerpo de las diferentes materias y etapas, e iniciar un proceso de reflexión sobre el proceso de evaluación, para que las tres cosas sean coherentes con el perfil de alumnado que queremos desarrollar.

El proyecto tuvo como personas destinatarias a tres grupos que forman parte de la comunidad educativa: alumnado de todas las etapas educativas, docentes y familias.

Dice Vandana Shiva que “la única manera que tenemos de cultivar felicidad es en comunidad”. Eso es lo que queremos tratar de construir a través de este proyecto, una comunidad formada por personas felices que construyan y practiquen una mirada del mundo que ponga la vida en el centro.

Proyecto de innovación. Poner la vida en el centro

Enviar enlace a:

Nuestros mejores deseos para 2024. Felices vacaciones

Con motivo de las vacaciones navideñas, FUHEM cierra su sede central y sus colegios hasta el 7 de enero de 2024. Os deseamos que disfrutéis de estos días de descanso y ocio. Nuestra librería también baja el cierre, ¡haz tu pedido antes del 21 de diciembre!

Desde el sábado 23 de diciembre hasta el domingo 7 de enero de 2024, ambos inclusive, las oficinas centrales de FUHEM estarán cerradas por vacaciones de Navidad. Los pedidos de la librería se atenderán hasta el 20 de diciembre incluido. Mantenemos en este periodo, el mismo calendario de los centros escolares, en función de una medida de conciliación laboral que se aprobó hace oce años para el personal de los servicios centrales de la Fundación.

Cerramos un año que ha sido intenso, exigente, con luces y claros en muchos ámbitos. Al hacer el balance inevitable propio de estas fechas, nos sentimos satisfechos por el esfuerzo y el trabajo desarrollado y comenzamos a idear planes, esbozar propósitos de nuevos proyectos profesionales y vitales que nos servirán de estímulo en el año nuevo.

En estas fiestas resulta inevitable reconocer la importancia de estar bien rodeados por personas con las que compartimos valores y objetivos. Por eso, en nuestra felicitación de este año, ponemos el énfasis en esa compañía: “Nuestro mejor regalo es seguir contando contigo”.

Gracias por pertenecer a la amplia comunidad de quienes suman y constituyen el proyecto de FUHEM y el de nuestros centros escolares: Hipatia, Lourdes, Montserrat y la Escuela Infantil Pippi Långstrump.

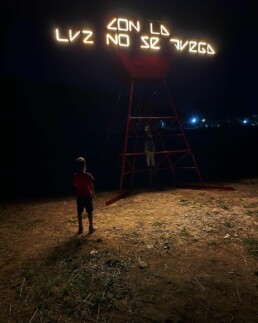

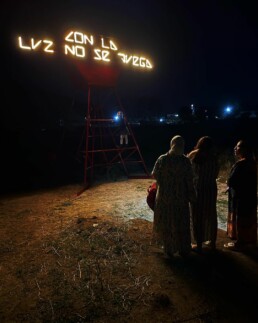

Proyecto de innovación Orestes y Electra 2.0: Arte en acción

PROYECTOS DE INNOVACIÓN EDUCATIVA

Orestes y Electra 2.0: Arte en acción. (Colegio Lourdes)

Este proyecto de innovación educativa se desarrolló durante dos cursos consecutivos (2019/20 y 2020/21), en el Bachillerato de Artes del Colegio Lourdes, con el mismo alumnado que inició el curso en primero y concluyó sus estudios el curso siguiente.

Orestes y Electra 2.0 partió de la premisa del ser humano como artista, un sujeto activo que no ha de ser visto como “fabricante de objetos” y de la extrañeza que, en general, genera parte del arte contemporáneo (en concreto el arte en acción, el happening, la performance y land art).

Orestes y Electra 2.0 surgió para hacer comprensible el concepto de arte en acción como práctica artística, y su presencia en el arte actual y el activismo social.

Partiendo de estas ideas y de la realidad del aula, se diseñaron dos objetos, dos cuerpos (sujetos) inanimados (uno masculino y otro femenino): Orestes y Electra, para investigar acerca de las diversas experiencias momentáneas, diarias, que se llevan a cabo en un espacio (el aula y el centro escolar) y tiempo determinados, en contraposición al arte materializado en un objeto diseñado para la contemplación. Orestes y Electra provocaban, invitaban a la interacción y a participar de una experiencia estética, consciente y elaborada.

Para conocer más de los objetivos, destinatarios y participantes, el desarrollo del proyecto de innovación en todas sus fases, así como la valoración de logros y posibilidades futuras y las sugerencia didácticas que parten de esta experiencia, puedes descargar el resumen del mismo en el botón de descarga.

Orestes y electra 2.0

Enviar enlace a:

¿Es inevitable establecer zonas de sacrificio para abordar la transición energética?

SITUACIÓN DE APRENDIZAJE | 3º ESO

¿Es inevitable establecer zonas de sacrificio para abordar la transición energética?

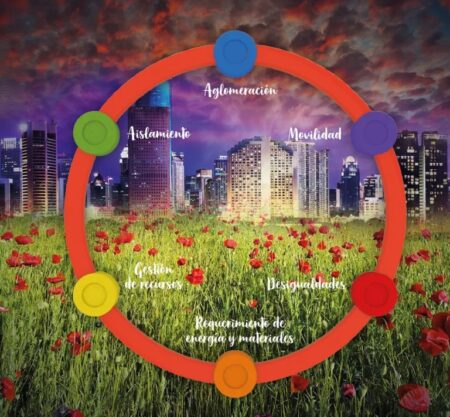

El proceso de transición energética hacia una economía baja en combustibles fósiles que se deriva de la presente emergencia climática va a provocar (ya lo está haciendo) un repunte en las necesidades de determinados minerales y recursos energéticos (litio, cobre, tierras raras, etc.).

El proceso de transición energética hacia una economía baja en combustibles fósiles que se deriva de la presente emergencia climática va a provocar (ya lo está haciendo) un repunte en las necesidades de determinados minerales y recursos energéticos (litio, cobre, tierras raras, etc.).

La divergencia entre los países que demandan estos recursos y aquellos donde se encuentran, así como la competencia entre usos que se va a producir en muchos otros casos, auguran un panorama complejo en medio de una situación de emergencia. Por una parte, este repentino interés por ciertos recursos naturales puede provocar un recrudecimiento de las rivalidades entre países y un incremento de la importancia de la geopolítica para garantizar el acceso y la seguridad en el suministro de los recursos; por otra parte, es posible que, nuevamente, vuelvan a ser las zonas rurales y las áreas más empobrecidas aquellas en las que se produzca la actividad minera, volviendo a ensanchar la brecha entre aquellos que sufren principalmente los costes sociales y los impactos ambientales de la misma y aquellos que sólo encuentran beneficios directos en forma de productos tecnológicos y “energía verde”.

¿Es inevitable este fenómeno? ¿van a existir zonas de sacrificio? ¿se trata de una situación justa? ¿qué razones económicas, políticas, sociales, etc. hay detrás de este fenómeno? ¿será este proceso siempre beneficioso para el medio ambiente? ¿qué impactos tendrá? ¿se puede hacer algo?

Mediante este estudio de caso, abordaremos el funcionamiento de la cadenas de producción y consumo globales de algunos de los principales recursos necesarios en esta transición energética.

Esta situación de aprendizaje aborda varias competencias específicas, fundamentalmente del área de Geografía e Historia, pero también de Física y Química, Biología y Geología o Tecnología y Digitalización bajo el eje conductor de los impactos sociales y ambientales, así como la responsabilidad ambiental del alumnado en la transición energética. En concreto, trabaja los siguientes objetivos competenciales:

- Conocer la organización del sistema de producción y consumo global haciendo uso de la Regla del notario.

- Conocer la relación que hay entre el consumo de energía y los impactos ambientales y las consecuencias sociales de la explotación de los materiales necesarios para producirlos.

Identificar las posibles acciones individuales y colectivas para frenar esta situación.

Como producto final esperamos obtener un catálogo de compromisos y acciones a realizar en clase para contribuir lo menos posible a los impactos del consumo de energía.

Situacion-de-aprendizaje-transicion-energetica

¿Se merecen las personas pobres ser pobres?

SITUACIÓN DE APRENDIZAJE | 3º ESO

¿Se merecen las personas pobres ser pobres?

El I Informe sobre calidad de vida en España de FUHEM señala como el siglo XX haya sido el siglo de la expansión de la civilización industrial capitalista, acelerando, particularmente a partir de su segunda mitad, los ritmos de extracción de recursos y de emisión de residuos asociados a la actividad económica, dotando a las sociedades humanas de una elevada complejidad pero al mismo tiempo de una destructividad nunca vista. Estas circunstancias han conducido, ya en el siglo XXI, a un escenario inédito de extralimitación y crecientes desigualdades que, más allá de las diferencias en las dimensiones de renta y riqueza, afectan a varios niveles, entre otros: las capacidades y oportunidades de las personas; asientan importantes brechas sociales vinculadas al género o a la etnia; amplían las divergencias intergeneracionales, así como las divisiones geográficas y culturales; marcan un acceso desigual a los recursos naturales y diferencias en la exposición a los riesgos ambientales.

Todas estas manifestaciones de la desigualdad se encuentran intrincadas y se refuerzan mutuamente. Reflejan divergencias profundas en la suerte y condiciones de vida de la gente y alimentan un grave malestar y una intensa desconfianza hacia las elites y las instituciones, acentuando el descontento social y la crispación política. Las desigualdades no solo corroen la cohesión social y son una fuente de malestar al promover la desconfianza y la comparación social, también enferman a las personas y a las sociedades. Las personas con menos ingresos sufren, así, a lo largo de su infancia y trayectoria laboral unas condiciones de vida peores, se encuentran sometidas a mayores riesgos y a un nivel más elevado de estrés, además de mantener hábitos alimentarios más perjudiciales y vivir en un entorno menos saludable. Ahora bien, se podría decir que tales circunstancias no se deben tanto a la desigualdad como a la pobreza y que bastaría con mejorar la situación de los más pobres sin necesidad de luchar contra la desigualdad. Y así sería si su pobreza no estuviera ligada de alguna manera a la riqueza de los demás a través de la desigualdad, algo que es difícil de sostener en las sociedades capitalistas, donde la pobreza no suele ser tanto el resultado de la escasez absoluta como de las diferencias existentes en el acceso a los recursos y en las prácticas distributivas del producto social.

Además, las desigualdades económicas tienen unos efectos perniciosos sobre la calidad de vida a través de sus implicaciones ecológicas. La comparación social y la amenaza al estatus tan propias de la dinámica competitiva en las sociedades de consumo generan unos impactos ecológicos devastadores.

Al calor de estas breves reflexiones introductorias, os presentamos una situación de aprendizaje dedicada precisamente a presentar y trabajar en el aula (SA) estas temáticas.

A lo largo de su narrativa, el autor de la SA profundiza y reflexiona sobre como la desigualdad aumenta cada año entre Norte y Sur global y también dentro del propio Norte. La mayor parte de los recursos y la riqueza se reparte entre pocas personas, y los impactos (ecológicos, sociales, culturales), tal y como se comentaba antes, afectan a una mayoría que vive en una situación de empobrecimiento creciente. En ese sentido, para entender la desigualdad y la pobreza en relación con las bases y funcionamiento del sistema económico hegemónico, es necesario preguntarse por ejemplo: ¿Es esto inevitable? ¿responde a una cuestión justa? ¿Esta estructura económica, cultural y política se puede cambiar desde una perspectiva de justicia social, o se trata de una situación “natural” y no hay nada que hacer? ¿Se merecen las personas pobres ser pobres?

Alrededor de estas preguntas, se desarrollan las actividades propuestas en el aula (mirar la secuenciación didáctica), ordenadas en 14 sesiones. A continuación, se puede descargar la ficha completa para su desarrollo en el aula.

Los objetivos competenciales a lograr:

- Caracterizar la desigualdad de clase.

- Conocer las causas de la desigualdad de clase.

- Denunciar las causas que sostienen la pobreza y las entidades que la alimentan.

- Conocer ejemplos y actitudes en favor de la justicia social.

Productos finales esperados:

- Participación e implicación en una iniciativa local contra el empobrecimiento.

- Mural sobre la caracterización de la pobreza.

Entrevista a Cory Doctorow

Cory Doctorow es un escritor prolífico, un brillante novelista de ciencia ficción, periodista y activista tecnológico. Es consultor especial de la Electronic Frontier Foundation, una organización no gubernamental que se dedica a la defensa de las libertades civiles y la libertad en la legislación, las políticas, las normas y los tratados relacionados con la tecnología. Su publicación más reciente, Chokepoint Capitalism (escrita junto con Rebecca Giblin), es una poderosa investigación sobre el modo en que los monopolios tecnológicos han limitado a los mercados de trabajo creativos y cómo los movimientos pueden defenderse. Nick Buxton, redactor responsable del informe el Estado del Poder del TNI, y Shaun Matsheza, presentador del podcast el Estado del Poder, conversaron con Cory tras las inundaciones en su ciudad natal Burbank, California. Lo que sigue es un fragmento editado de la entrevista.

Comencemos por la primera gran pregunta abierta que es el tema central del informe del Estado del Poder del TNI: ¿quién tiene el poder digital hoy en día?

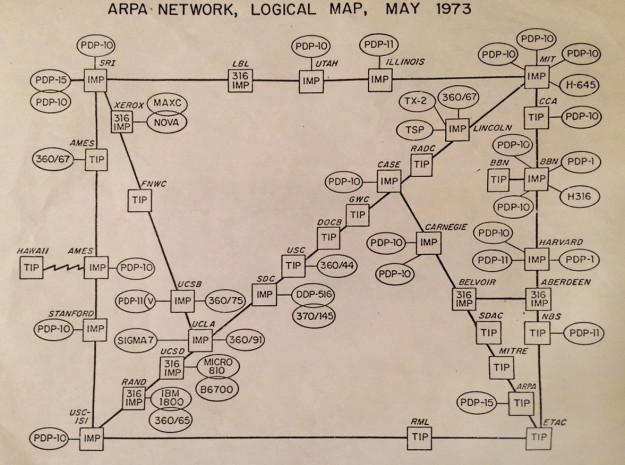

Cory Doctorow (CD): Es una excelente pregunta. Como ha observado Tom Eastman, un desarrollador de software de Nueva Zelanda, Internet ha evolucionado en cinco sitios web gigantes repletos de capturas de pantalla de textos de los otros cuatro. Unas pocas empresas poderosas, a saber: Google, Amazon, Facebook, Apple y Microsoft, son, en términos de los reguladores europeos, las guardianas, es decir, las que tienen derecho a decidir quién puede expresarse, quién puede contactar a quién y cómo funciona. Se trata de un alejamiento profundo de los valores sobre los cuales se fundaron estas empresas, que se basaban en la idea de que Internet sería un nuevo tipo de red en el que todas las personas que deseaban comunicarse con cualquier otra persona podían hacerlo sin la intervención de un tercero. Ahora tenemos una serie de puestos de control en los cuales una de muy pocas empresas puede controlar la libertad de expresión o actividades similares, como la recaudación de fondos.

Y cabe destacar que el motivo por el cual se permitió que esas empresas crecieran del modo en que lo hicieron, el motivo por el cual los reguladores hicieron la vista gorda es que los estados consideran a esas empresas como posibles asistentes en sus propios ejercicios de poder. Es muy improbable, por ejemplo, que la Agencia de Seguridad Nacional (NSA) hubiera podido obtener autoridad regulatoria o convencer a los usuarios a tener aparatos que anuncian nuestra ubicación en todas partes del mundo. Al permitir que estas empresas hicieran eso mismo, al no intervenir y exigir que se impongan regulaciones, el Gobierno de los Estados Unidos ha forjado un futuro en el que la NSA no necesita interceptar nuestras comunicaciones. Simplemente puede pedir información a Facebook, Google o Apple, a la cual no podría acceder de otro modo. Es decir que eso debe entenderse como una asociación público-privada.

Credit: Jonathan Worth. Cory Doctorow

¿Cómo se da esta interacción de poder entre el Estado y las empresas?

CD: Un ejemplo muy claro de ello es que Google recopila información sobre nuestra ubicación de un modo engañoso. Si apagas el rastreo de ubicación en tu dispositivo Android o iOS, el dispositivo seguirá rastreando tu ubicación. Hay al menos doce lugares en tu dispositivo en los que debes apagar el rastreo de ubicación para desactivarlo por completo. Y aun en ese caso, no está claro que el rastreo realmente se detenga. Incluso los empleados de Google se han quejado de que no saben cómo apagar el rastreo. Ahora bien, en un mundo cuerdo, esta sería una actividad prohibida. El artículo 5 de la Ley de la Comisión Federal de Comercio otorga al organismo amplias facultades para intervenir a fin de evitar prácticas “injustas y engañosas”. Es difícil defender la idea de que si haces clic en el botón de “No rastrear mi ubicación” y el dispositivo rastrea tu ubicación de todos modos, esa práctica es justa y no engañosa. Claramente este es el tipo de actividad que prohíbe la ley. Y, sin embargo, los gobiernos no han hecho nada. No se ha aprobado legislación ni normativa para impedirlo.

Al mismo tiempo, Google ha aumentado el uso de datos de ubicación y lo que los estados denominan órdenes de allanamiento para barreras geográficas, también denominadas órdenes de allanamiento inversas. Ello ocurre cuando un organismo de aplicación de la ley acude a Google, con o sin orden de allanamiento, y describe una ubicación –una manzana, calle por calle– y un periodo de tiempo, por ejemplo de las 13:00 a las 16:00 horas, y solicita información de todas las personas que se encuentran en esa manzana. Ello se utilizó ampliamente contra los manifestantes de Black Lives Matter y, posteriormente, contra quienes participaron en la sedición del 6 de enero.[1] De modo que, el Estado tiene un incentivo perverso para no impedir esta conducta engañosa e injusta.

Sin embargo, es una conducta peligrosa, porque una empresa del tamaño de Google siempre sufrirá amenazas internas, como los empleados que aceptan sobornos de otras personas. Es de conocimiento público que agentes saudíes se infiltraron en Twitter para robar datos de usuarios de Arabia Saudita y entregarlos a los servicios de inteligencia de ese país, de modo que ambos pudieran vigilar a los activistas y tomar represalias contra ellos de las formas más violentas y horrorosas.

También existen riesgos de que todo dato que se recopila puede terminar filtrándose y caer en manos de delincuentes. Se necesita una regulación razonable para poner fin a esta conducta. La única forma de entender por qué sigue siendo predominante es que hay demasiadas partes interesadas en el Gobierno que utilizan estas bases de datos peligrosas y engañosas para facilitar su trabajo. Por lo tanto, no solo no apoyan los esfuerzos para limitar el poder de Google y otras empresas, sino que de hecho se oponen a hacerlo tanto públicamente como en forma oculta. Como observó Upton Sinclair, es muy difícil hacer entender algo a alguien cuando su salario depende de que no lo entienda.

¿Cuáles son las repercusiones de esta relación entre Estados y empresas a nivel mundial?

CD: De mediados de la primera década del siglo XXI a comienzos de la segunda, las empresas tecnológicas comenzaron a establecer oficinas locales en países donde el Estado de derecho era muy débil. Hubo un momento crucial cuando Google se instaló en China y luego abandonó el país, y posteriormente muchas empresas se establecieron en Rusia tras su adhesión a la Organización Mundial del Comercio (OMC). Twitter instaló una oficina en Turquía. Y todo esto fue importante porque puso a la población en peligro. Otorgó a los Gobiernos de estos países el poder de manipular a personas importantes dentro de esa estructura empresarial y, de ese modo, coaccionar a esas empresas para que cooperaran de un modo mucho más fácil que si, por ejemplo, Erdogan amenazara a empleados de Google en California. Si el ejecutivo más cercano de Google estuviera en otro continente, Google tendría un cálculo muy diferente de su participación en la vigilancia turca que cuando se detiene y envía a la cárcel a determinadas personas de interés.

Algo similar sucede con la proliferación de grandes cortafuegos, en primer lugar en China y, posteriormente, como un producto llave en mano (instalado y listo para operar sistemas) en otros lugares, dado que las empresas chinas y occidentales venden sus soluciones llave en mano a Gobiernos que carecen de capacidad técnica propia.

Ello ha hecho que algunos gobiernos digan a las empresas que no les permitirán ingresar a menos que envíen a alguien al país y almacenen datos allí. Y mencionan normas de localización de datos de la Unión Europea (UE), según tales empresas estadounidenses que operan en la UE no pueden trasladar datos de europeos a los Estados Unidos, donde la NSA pueda acceder a ellos. Es absolutamente razonable que la UE haya elaborado esa regulación, pero, dependiendo de las características del gobierno, quizá respeten la privacidad menos que la NSA o incluso sean más propensos que los Estados Unidos a utilizar los datos de sus ciudadanos como un arma. Un ejemplo de ello es el modo en que el Estado etíope ha utilizado herramientas de vigilancia masiva de llave en mano para detener, arrestar, torturar y, en algunos casos, asesinar a figuras democráticas de la oposición. Entonces, para entender cómo las autoridades etíopes tienen acceso a los datos, es preciso entender el vínculo entre la localización de datos, la tecnología nacional de cortafuegos y el imperativo de las empresas de establecer oficinas de ventas en países de todo el mundo para maximizar sus ganancias.

¿Y qué papel desempeñan aquí la inteligencia artificial y el aprendizaje automático?

CD: No me gusta el término inteligencia artificial. No es ni artificial ni inteligente. Tampoco me gusta el término aprendizaje automático. A la expresión inferencia estadística le falta algo, así que utilizaré el término aprendizaje automático, que se entiende como permitir un juicio automático a una escala que los seres humanos no podrían alcanzar. Entonces, si se quiere identificar todo lo que tiene forma de rostro en una multitud al consultar la base de datos de todos los rostros que se conocen, la capacidad de un Estado de hacerlo estaría limitada por el número de personas incluidas en la base de datos. En la antigua Alemania del Este una de cada sesenta personas trabajaba de un modo u otro para los servicios de inteligencia, pero no se acercaba a la escala de vigilancia actual.

Sin embargo, ello plantea una serie de problemas importantes. El primero es que quizá funcione, y el segundo es que quizá no. Si funciona, es una capacidad de inteligencia que supera los sueños de cualquier dictador de la historia. Cuanto más fácil le resulte a un gobierno impedir la oposición, menos atención deberá prestar a gobernar bien para impedir la formación de la oposición en primer lugar. Cuanto más barato sea construir cárceles, menos hospitales, carreteras y escuelas deberán construirse, habrá menos necesidad de gobernar bien y se podrá gobernar en el interés de los poderosos. Por lo que, cuando funciona, es perverso. Y cuando fracasa, es malo porque, por definición, está funcionando a una escala que es demasiado rápida para mantener informado a un ser humano. Si a cada segundo se generan millones de juicios que ningún ser humano sería capaz de supervisar, y si solo hay un pequeño margen de error, de alrededor del 1%; el 1% de un millón es 10.000, por lo que se cometerían 10.000 errores por segundo.

Entonces, ¿ha cambiado algo desde las revelaciones de Edward Snowden?

CD: Creo que tenemos una idea más clara de que nos están vigilando. No es polémico decir que estamos bajo vigilancia masiva y que nuestros dispositivos digitales están siendo corrompidos por el Estado. Sus revelaciones han generado un espacio para que empresas y organizaciones sin fines de lucro creen y mantengan tecnologías resistentes a la vigilancia. Se puede observar el aumento del uso de tecnologías como Signal, así como la incorporación por grandes empresas como Facebook de tecnología contra la vigilancia en WhatsApp.

Y en la industria existe una mayor consciencia de que esta vigilancia masiva es nociva porque el mecanismo básico utilizado por los organismos de vigilancia gubernamentales es identificar defectos en la programación y, en lugar de informar a los fabricantes acerca de esos defectos, los acaparan y utilizan para atacar a adversarios del organismo. Es decir que cuando la NSA descubre un error en Windows, en lugar de notificar a Microsoft, lo utiliza para hackear a personas que considera son terroristas o espías o simplemente contrarios a los intereses nacionales de los Estados Unidos.

Y el problema con ello es que hay una probabilidad anual de alrededor de 1 en 5 de que cualquier fallo específico será redescubierto de forma independiente y que será utilizado por delincuentes o por un gobierno hostil, lo que significa que al descubrir estas fallas y no adoptar medidas de inmediato para resolver esas lagunas, el Gobierno de los Estados Unidos expone a sus partes interesadas, empresas e individuos, a un riesgo enorme. Y ese riesgo realmente se expresa de la mejor manera en la epidemia actual de programas de secuestro (ransomware), en la cual oleoductos, hospitales y organismos gubernamentales y ciudades enteras están siendo tomadas como rehenes por delincuentes menores.

Ese es el tipo de retroceso que hemos experimentado en la vigilancia masiva y ha impulsado un movimiento contrario a la vigilancia que está cobrando fuerza, aunque no haya llegado tan lejos como se esperaba, si se tiene en cuenta el sacrificio que personas como Ed Snowden han hecho.

Lo que no puede sostenerse para siempre se detendrá en algún momento. Y la vigilancia masiva es tan tóxica para nuestro discurso, tan peligrosa e irresponsable, que no puede existir por siempre. Entonces, la cuestión no es si dejará de existir, sino cuánto peligro y daño provocará antes de que eso suceda. Y acontecimientos como las revelaciones de Snowden acelerarán ese proceso.

Lo primero que debemos entender acerca de las grandes tecnologías es que no son muy buenas en innovación. Tome Google. Esta es una empresa que fabricó tres productos exitosos. Hace 30 años crearon un motor de búsqueda muy bueno, un clon de Hotmail bastante bueno y una especie de navegador espeluznante. Todo lo demás que han hecho internamente ha fracasado.

Austin McKinley/CC BY 3.0/Wikimedia Commons. Vista aérea del campus principal de Google en Mountain View, CA.

Volvamos a las empresas que están a cargo de esta tecnología. ¿Cómo caracterizaría el problema de las grandes empresas tecnológicas? ¿Se trata de unas pocas empresas o personas que tienen demasiado poder, como Elon Musk o Mark Zuckerberg? ¿El problema es el modelo de negocios, la vigilancia masiva? ¿O lo problemático es que las grandes empresas tecnológicas funcionan dentro de una estructura mucho más amplia?

CD: Lo primero que debemos entender sobre las grandes empresas tecnológicas es que no son muy buenas en la innovación. Tomemos el ejemplo de Google. Es una empresa que creó tres productos exitosos. Crearon un motor de búsqueda muy bueno hace treinta años, un clon bastante bueno de Hotmail y un buscador bastante espeluznante. Todo lo demás que han hecho ha fracasado. Y todos los demás logros se alcanzaron mediante la compra de otras empresas. Cuando Google Video fracasó, compraron YouTube. Su plataforma de avisos tecnológicos, su plataforma digital, sus herramientas de gestión de servidores, sus herramientas de servicio al cliente: a excepción de estas tres herramientas, todas las partes de la empresa Google las adquirieron de otra persona.

Históricamente, los reguladores antimonopolio habrían impedido estas fusiones y adquisiciones contrarias a la competencia y habrían obligado a estas empresas a buscar su propia forma de innovar o a no impedir que personas con mejores ideas las superen. El caso de Google no es excepcional. Apple, Facebook y Microsoft son fábricas de adquisición de otras empresas, aunque aparentan ser fábricas generadoras de ideas. Hemos detenido el avance tecnológico al permitir que empresas que tienen acceso a los mercados de capital decidan cómo será el futuro de la tecnología. Es una economía planificada, pero es planificada por los financieros y ejecutivos poderosos de unas pocas empresas, no por legisladores o un Gobierno democráticamente responsable –o un autócrata, o al menos un autócrata en el Gobierno–. Hay autócratas en los directorios de empresas estos días.

Y cuando se logra entender que la principal ventaja de estas empresas es acceder a mercados de capital y comprar y extinguir a los posibles rivales antes de que puedan crecer de manera considerable, entonces se entiende dónde radica el poder. Es un error creer en el revuelo en torno a Google o Facebook, que salen a decir a posibles anunciantes que han construido una máquina para controlar mentes que podemos utilizar para vender cualquier cosa a cualquier persona si pagan una cuota. Desde la era de Rasputín, o incluso antes, muchas personas han afirmado, falsamente, haber construido una forma de controlar mentes. Las afirmaciones extraordinarias necesitan pruebas extraordinarias y las pruebas son muy escasas. En cambio, lo que vemos es que las empresas tienen un monopolio. Facebook puede llegar a 3.000 millones de personas porque las espía constantemente y porque es prácticamente imposible utilizar Internet sin utilizar Facebook. Incluso si no se es usuario de Facebook, todas las aplicaciones probablemente se hayan creado con el conjunto de herramientas de Facebook, lo que significa que siempre están recopilando nuestra información. Lo mismo ocurre con Google. No es el modelo de negocios de vigilancia lo que dio poder a estas empresas. Sino que su poder hizo que adoptaran un modelo de negocios de vigilancia que, de otro modo, habría estado prohibido en cualquier sistema regulatorio coherente, o habría sido socavado por los competidores.

Por ejemplo, muchas personas disfrutan de tener un excelente motor de búsqueda, pero muy pocos nos damos cuenta del modo en que Google nos espía. Históricamente, si una empresa cuyos productos digitales hacen tres cosas que sus clientes aprecian y una que desprecian, entonces alguien producirá un módulo posventa que nos ofrezca todo lo que deseamos y nada de lo que no deseamos. Sin embargo, cuando una empresa intenta construir algo de ese tipo, o bien es adquirida por Google, Facebook o Apple, u otra de las grandes empresas, o es demandada hasta el punto del olvido por haber incurrido en una conducta muy similar a la conducta en que estas mismas incurrieron cuando estaban creciendo. Cuando ellas lo hacen, es un proceso legítimo. Cuando lo hacemos nosotros, es robo.

Y ¿qué ocurre con quienes afirman que el problema es el modelo de negocios de vigilancia que empresas como Google están adoptando?

CD: No creo que tenga que ver con el modelo de negocios. Existe esta idea de que si no pagas por el producto, eres el producto. Apple ha creado excelente tecnología anti vigilancia que impide que Facebook te espíe. Pero resulta que aunque escojas la opción “no espiar” en las herramientas de un dispositivo iOS, en tu iPhone o iPad, Apple igualmente espía tus actividades. Recopila de manera engañosa un conjunto prácticamente idéntico de información al que Facebook habría recopilado y lo utiliza para mostrarte anuncios. El mayor acuerdo que Apple realiza cada año, que es negociado en persona entre el principal ejecutivo de Apple, Tim Cook, y el principal ejecutivo de Google, Sundar Pichai, es el que hace que Google sea la herramienta de búsqueda por defecto en iOS, lo que significa que cada vez que utilizas tu iPhone, Google te está espiando.

Entonces, la idea de que hay empresas buenas y malas o de que el modelo de negocios de vigilancia convierte a nerds buenos y honestos en villanos malvados no tiene sentido. Las empresas te tratarán del modo en que pueden tratarte de manera impune. Y si pueden hallar la forma de hacer dinero al tratarte como un producto, lo harán. Si crees que darles dinero hará que se detengan, eres un tonto.

Cory, tu respuesta es la primera que de algún modo es alentadora cuando entendemos el poder digital de las grandes empresas tecnológicas como un poder basado en mediocres que logran obtener un monopolio. Entonces, básicamente, si podemos romper su monopolio, ¿quizá podremos reivindicar el poder?

CD: Sí, creo que así es. El problema con la teoría del poder de controlar la mente que se esboza en libros como La era del capitalismo de la vigilancia, de Shoshana Zuboff, es que es consuelo de pobres. Hay una sección que dice: ¿Qué ocurre con la ley de la competencia? ¿Qué sucedería si dividiéramos a esas empresas y las hiciéramos menos poderosas? La autora sostiene que eso no las volvería menos poderosas porque si haces que vuelvan a ser pequeñas, ahora tienen la máquina de controlar mentes. Y en lugar de que haya un solo supervillano malvado a cargo de una máquina para controlar mentes, habrá cientos de supervillanos malvados, que es como tener dispositivos nucleares de maleta en manos de terroristas tontos, en lugar de la teoría súper racional de los juegos que actualmente juegan las superpotencias.

Eso sería cierto si, de hecho, hubieran fabricado armas superpoderosas. Pero no es así. Ni siquiera hacen bien su trabajo. Fabrican sus productos cada vez peor y cometen muchos errores terribles. Y, al igual que muchas personas poderosas, pueden cometer todo tipo de errores, y porque tienen un gran colchón –como el poder del mercado, las reservas de capital, el acceso a los mercados de capital, los aliados poderosos y los organismos gubernamentales y otras empresas que dependen de ellas para infraestructura y apoyo– pueden cometer todo tipo de errores y seguir como si nada. Elon Musk es el ejemplo más claro del fracaso. Un hombre que está tan aislado por su riqueza, su suerte y su privilegio que no importa cuántas veces se equivoque, siempre cae de pie.

Entonces, ¿en qué se equivocó la izquierda? Ambos llegamos a la adultez en la década de los noventa, cuando había la sensación de que Internet era una herramienta emancipadora y que las fuerzas progresistas de izquierda estaban a la vanguardia en ese sentido, ya fuera al cuestionar las estructuras de la Organización Mundial del Comercio o al derrocar gobiernos antidemocráticos. Pero ahora vivimos en una época en que las grandes empresas tienen un cuello de botella de control, donde el discurso de Internet está plagado de desinformación y es la extrema derecha la que al parecer utiliza las tecnologías digitales de manera más exitosa. Entonces, ¿cuál crees que ha sido la causa de que esto suceda y qué lecciones se pueden extraer?

CD: La falla no consistió en ver el potencial liberador de la tecnología o no haber visto su potencial para coartar la libertad y el poder, sino, más bien, no haber entendido lo que había sucedido con la ley de competencia, no solo en la tecnología, sino en todas las esferas de la legislación, que comenzó con Ronald Reagan y se aceleró durante la era tecnológica. Recuerden que Reagan fue electo el año en que la computadora Apple II Plus salió al mercado. Entonces, la economía neoliberal y el sector tecnológico no pueden disociarse. Están profundamente interconectados. No hemos logrado entender que algo fundamentalmente diferente estaba sucediendo en el modo en que permitíamos a las empresas realizar sus actividades, al permitirles adquirir cualquier competidor que se les interponía y al permitir a los mercados de capital financiar esas adquisiciones para crear estos monopolios, que cambiarían el equilibrio de fuerzas.

Mi experiencia personal es que me compré una Apple II Plus en 1979, de la que me enamoré y me convertí en un niño obsesionado con la tecnología. Al mismo tiempo, las empresas que en un momento habían sido gigantes estaban colapsando y nuevas empresas más interesantes pasaron a reemplazarlas. Era fácil pensar que esa era una característica intrínseca de la tecnología. En retrospectiva, esos fueron los últimos días del mercado competitivo para la tecnología. La Apple II Plus y las computadoras personales fueron posibles gracias a las leyes contra el monopolio en la industria de los semiconductores en la década de los setenta. El módem fue posible debido a la división de AT&T en 1982.

Como consecuencia de ello, ahora vivimos en un mundo en que ya no existe ese dinamismo. Vivimos en un mundo fosilizado. Una época en que la tecnología, el entretenimiento y otros sectores se han fusionado no solo entre sí, sino también con las fuerzas armadas y el Estado, de modo que tenemos una masa de poder empresarial cada vez más concentrado que se entremezcla con el poder estatal en una forma que es difícil de desvincular.

También podemos tener esperanza en el hecho de que la tecnología digital es profundamente diferente y genuinamente excepcional de otros tipos de tecnología, es decir, que la tecnología digital es universal.

Entonces, ¿diría que no hay marcha atrás? Parece que se han adoptado algunas medidas para regular el sector en los últimos años, como el Reglamento General de Protección de Datos en Europa o la Ley de Mercados Digitales. Hay algunas discusiones antimonopolio en los Estados Unidos y en general las personas ahora son conscientes de esta problemática. ¿Qué piensa de estas iniciativas legislativas y de la concienciación del público en general?

CD: Vivimos un momento extraordinario, un momento de reglamentación de las grandes empresas tecnológicas y otro tipo de poder empresarial que hacía falta hace tiempo y que ha tardado mucho en llegar. Creo que hay una idea cada vez más predominante de que las grandes empresas tecnológicas no son un fenómeno aislado, sino que son tan solo una expresión del fenómeno subyacente de poder empresarial cada vez más concentrado en todos los sectores. Entonces, cuando decimos que queremos controlar a las empresas tecnológicas, estamos participando en un movimiento que dice también que queremos que se controle a las grandes empresas agrícolas y las grandes empresas petroleras, financieras y de logística, y todos los demás grandes sectores integrados, concentrados que brindan un servicio cada vez peor obtienen cada vez más ganancias, infligen cada vez más daño y afrontan cada vez menos consecuencias.

Además, el modo en que la tecnología digital es profundamente diferente y verdaderamente excepcional respecto de otros tipos de tecnología, lo que significa que la tecnología digital es universal, puede ser esperanzador. Solo hay un tipo de computadora que sabemos fabricar. Es la máquina de von Neumann del sistema Turing completo. Formalmente, es una computadora en la que funciona cualquier programa que desarrollemos, por lo que si hay una computadora diseñada para vigilarnos, también hay un programa que puede funcionar en esa computadora que impedirá la vigilancia. Es muy diferente de otros tipos de tecnología, porque estos programas pueden reproducirse al infinito simplemente al hacer clic en un ratón e instalarse en todo el mundo. Ahora, ello significa, por un lado, que organizaciones delictivas pueden explotar tecnologías de modos terribles. No existe algo como una computadora hospital que pueda solamente hacer funcionar la máquina de rayos X, sin además hacer funcionar el programa de secuestro. Pero significa que lo que solíamos llamar hacktivismo y lo que cada vez más se está llamando simplemente buenas políticas industriales, como se pueden ver en la Ley de Mercados Digitales de la Unión Europea, puede inclinar la balanza de modo que la estructura de estas grandes empresas y los Estados que las apoyan sean sobornados para apoyar a quienes se oponen a ellas.

Entonces, ¿cómo crees que podemos aprovechar este momento al máximo? ¿Cómo podemos contribuir a que sea un punto de inflexión?

CD: Quizá hablar de punto de inflexión no sea la mejor forma de analizarlo. En estadística existe la curva de crecimiento punteada (scalloped). Probablemente la hayan visto. Es una curva que asciende, llega a un pico, luego desciende a un nivel superior al inicial y luego vuelve a ascender a un nuevo pico, y de allí a un nivel más elevado que antes. De modo que es como un crecimiento punteado.

Y el modo de entenderlo en términos de las sospechas del poder empresarial es que los abusos de las empresas –que ocurren inevitablemente como consecuencia del poder concentrado– crearán progresivamente su propia oposición. Por ejemplo, el mes pasado, la aerolínea Southwest dejó a un millón de pasajeros tirados en la semana de Navidad. La empresa recibió 85.000 millones de dólares como parte del rescate a las aerolíneas y ha declarado un dividendo de 460 millones de dólares para sus accionistas. El Secretario de Transporte, que está a cargo de su regulación, Pete Buttigieg, no hizo nada, aunque tiene amplios poderes para intervenir. Y ello dio lugar a que muchas personas fueran partidarias de adoptar medidas para regular el poder de las empresas. Ahora, esas personas tienen otras cosas que hacer. Algunas abandonarán la lucha, pero otras, impulsadas por su enojo, serán parte de un movimiento para controlar el poder empresarial. Y debido a que estas empresas están tan poco reguladas, vaciadas, y ejercen poder de un modo tan provinciano y venal, en algún momento generarán más crisis y aún más personas se sumarán al movimiento.

Entonces, no creo que habrá un punto de inflexión, sino más bien una especie de acumulación lenta e inexorable de la voluntad popular. Y creo que nuestro desafío es lograr que las personas dirijan sus críticas al lugar correcto, que entiendan que la causa es el poder empresarial desenfrenado y los funcionarios que lo permiten, que no se trata del mal de la tecnología o de una, muy improbable, máquina para controlar mentes. O, creo que va de suyo: no son los inmigrantes, no es George Soros, no son las personas queer. Es el poder empresarial descontrolado.

Noel Tock/www.noeltock.com//Flickr/CC BY-NC 2.0 Conductor de Uber

Me ha gustado mucho tu libro, Chokepoint Capitalism, y supongo que gran parte de nuestra conversación se ha centrado en nosotros como consumidores y activistas. Pero no hemos hablado mucho de los trabajadores. En tu libro hay anécdotas interesantes sobre cómo activistas y trabajadores se enfrentaron al poder empresarial y lograron revertirlo. ¿Puedes compartir una de las historias inspiradoras de las que deberíamos extraer lecciones?

CD: Sí, claro. Mi preferida es la historia de los conductores de Uber, que utilizamos como una anécdota ejemplar en el libro. Aquí, en California, Uber ha robado abiertamente el salario de los conductores. No se trata del robo habitual del salario que es consecuencia de no categorizar correctamente a los trabajadores, sino una forma diferente de robo de salario, en la cual la empresa se estaba quedando con dinero que adeudaba a los conductores. En California, los conductores de Uber debieron firmar un acuerdo de arbitraje vinculante para poder conducir para la empresa, según el cual todas las disputas las resolvería un árbitro, caso por caso.

Un árbitro es un juez de mentira que trabaja para una empresa empleada por la compañía que infligió el daño y que, como no es de extrañar, rara vez falla en contra de la empresa que paga sus honorarios. Pero, aunque lo haga, eso no importa porque en general el acuerdo es confidencial y no sienta un precedente, lo que significa que la siguiente persona no puede utilizar el mismo argumento para obtener un resultado similar. Cabe destacar que un acuerdo de arbitraje vinculante prohíbe entablar una demanda colectiva, lo que significa que todos los conductores de Uber deben contratar individualmente a un abogado para que los represente, lo cual no sería económicamente razonable o viable. Todo ello ha implicado que Uber robara todo ese dinero impunemente.

De modo que los conductores de Uber trabajaron con un bufete de abogados inteligente y hallaron el modo de automatizar las reclamaciones de arbitraje. Contratar a un árbitro, que Uber debe pagar por ser la entidad que impone el arbitraje, cuesta unos miles de dólares. Entonces, si un millón de personas recurren a arbitraje, rechazar sus reclamaciones costaría más que hacer lo correcto y pagarles. Por lo que, ante la posibilidad de tener que pagar cientos de millones de dólares en honorarios de arbitraje, Uber llegó a un acuerdo con los conductores y les dio 150 millones de dólares en efectivo, lo cual es maravilloso.

Es genial. Es una señal de que de algún modo es posible que haya un cambio. Y, a propósito de ello, ¿crees que se puede reconfigurar el poder digital, definido ampliamente como lo describiste al comienzo en el interés público, y utilizarlo para hacer frente a las grandes crisis, como la catástrofe ambiental?

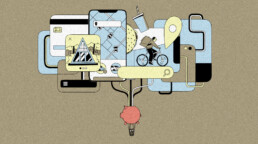

CD: Creo que la tecnología que responde a las necesidades de los usuarios, la tecnología diseñada para maximizar la autodeterminación tecnológica, es fundamental para todo futuro en el que abordamos nuestras principales crisis. La tecnología digital baja los costos de transacción, es decir, los costos que debes soportar cuando intentas hacer cosas con otra persona. Esa es la mejor forma de entender su poder transformador.

Cuando era pequeño, por ejemplo, si quería ir al cine con mis amigos un viernes por la noche o bien teníamos que planificarlo de antemano o teníamos que llamar a cada uno desde teléfonos públicos y dejar un mensaje, y esperar que de algún modo lo recibieran. Hoy en día basta con enviar un mensaje de texto grupal y preguntar: ¿queréis ver una película? Es un ejemplo simple y claro de cómo bajamos los costos de transacción.

Internet reduce significativamente los costos de transacción. Nos permite hacer cosas como crear enciclopedias y sistemas operativos y otros proyectos ambiciosos de manera fácil e improvisada. Bajar los costos de transacción es realmente importante para fomentar el cambio social porque, por definición, los actores poderosos han descifrado los costos de transacción. Si eres un dictador o una gran empresa, tu función es resolver cómo coordinar que muchas personas hagan lo mismo al mismo tiempo. Allí es donde está la fuente del poder, en coordinar que muchas personas actúen al unísono para amplificar tu voluntad en el mundo.

Entonces, mientras que para la policía el costo de determinar quién está en una manifestación es más bajo que nunca, el costo de organizar una manifestación también es más bajo que nunca. Pasé gran parte de mi infancia andando en bicicleta en el centro de Toronto, pegando carteles en postes de teléfono, intentando movilizar a personas para que participaran en manifestaciones en contra de la proliferación nuclear, contra el apartheid, a favor del aborto, etcétera. Entonces, aunque mucha gente se burla de la cultura de Internet, tiene una riqueza que, apenas unos decenios atrás, jamás habríamos imaginado ni en nuestros sueños más descabellados.

Entonces, nuestro proyecto no debe ser poner fin a la tecnología, sino ver la forma de aprovechar los medios de la informática, de construir un sustrato tecnológico que responda a las necesidades de las personas, que nos permita construir el mundo que queremos, en particular un mundo con menos carbono, menos injusticia, más derechos laborales, etcétera.

Este es un ejemplo de cómo podemos lograrlo para abordar la crisis ambiental. A menudo se nos pide que elijamos entre el decrecimiento y la abundancia material, entonces se nos dice que el decrecimiento significa hacer menos con menos. Pero, de algún modo, tener más coordinación nos permitiría hacer mucho más con menos. Vivo en una casa en los suburbios de Los Ángeles, por ejemplo, y tengo un taladro barato porque solo necesito hacer un agujero en la pared seis veces al año. Mis vecinos también tienen taladros de mala calidad por la misma razón. Pero hay muy buenos taladros. Si viviéramos en un mundo en que no nos tuviéramos que preocupar por la vigilancia porque nuestros Estados nos rinden cuentas, y no nos preocupara el poder coercitivo, entonces tendríamos taladros estadísticamente distribuidos en los barrios y los taladros te dirían donde están. Ese es el mundo en que tienes un mejor taladro, siempre hay un taladro disponible al alcance de tu mano, pero lo que pagas por el material, la energía y la mano de obra disminuye por orden de magnitud. Solo hace falta coordinación y rendición de cuentas respecto de la tecnología que utilizamos.

Nick Buxton es asesor de comunicaciones y colabora como redactor y coordinador de las comunidades de aprendizaje digital del TNI, además de coordinador y editor del informe Estado del Poder.

Shaun Matsheza es presentador del podcast el Estado del Poder, de TNI.

Traducción: Mercedes Camps (TNI).

Creatividad abolicionista

La riqueza de las empresas se basa cada vez más en derechos de propiedad intelectual (PI) intangibles y no en activos tangibles. ¿Qué pasaría si pudiéramos modificar estos códigos legales y económicos que sustentan el capitalismo para que se basen en los derechos humanos, la solidaridad de los trabajadores, la sostenibilidad ecológica y la creación de riqueza comunitaria?

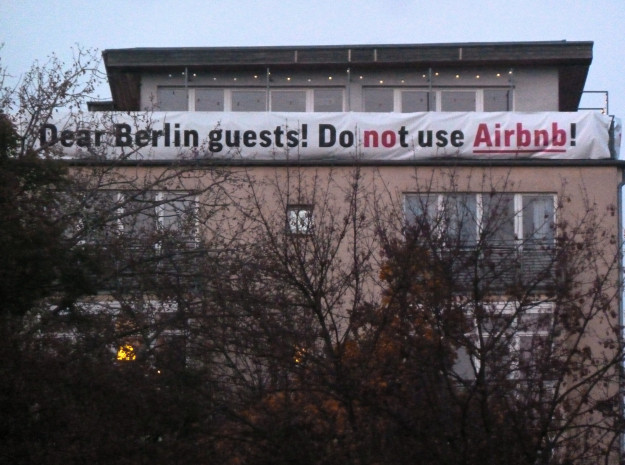

La empresa inmobiliaria más influyente de la historia no posee muchos inmuebles. Ha hecho que la vivienda sea menos asequible,1 ha creado crisis inmobiliarias en destinos turísticos populares, ha vaciado comunidades2 y ha alcanzado una valoración de 113.000 millones de dólares,3 todo ello sin poseer la propiedad física.

Sin embargo, Airbnb posee una gran cantidad de propiedades. Lo que la empresa carece de propiedad física lo compensa con propiedad intelectual (PI), los códigos jurídicos y económicos que rigen la creatividad, la información, la marca y la reputación en la economía mundial. Si usted es uno de los 500 millones de usuarios de Airbnb, cuando busca anuncios, hace una reserva, paga o se pone en contacto con el servicio de atención al cliente, está interactuando con diversos tipos de propiedad intelectual, como código de software protegido por derechos de autor, algoritmos protegidos por secretos comerciales y cientos de patentes de la empresa. A medida que Airbnb se expande a nuevos mercados, explica a sus inversores que el crecimiento a largo plazo de la empresa procederá de la red de propiedad intelectual que rodea al mercado de alquiler y alojamiento[4

El imperio intangible de Airbnb dista mucho de ser único. La propiedad física, las materias primas, los recursos, los productos –las cosas que se pueden tocar– tienen un valor de mercado cada vez más marginal. El cambio ha sido tectónico: hace cincuenta años, el 80 % del valor de las mayores empresas del mundo estaba en activos físicos; ahora, el 90 % está en intangibles.5 El valor de los intangibles se ha multiplicado por diez en los últimos siete años, hasta alcanzar los 65 billones de dólares, es decir, más del 75 % de la economía mundial.6 Ninguna cadena de suministro, ningún acuerdo comercial existiría sin que lo atravesara la propiedad intelectual. El poder digital no sería posible sin ella.

No podemos entender el capitalismo digital actual y sus muchas desigualdades sin comprender cómo ha transformado cada acto de la imaginación humana, cada punto de datos, pasado y presente, en una mercancía potencial. Una nueva generación de empresas tecnológicas disruptivas ha encontrado formas de utilizar la propiedad intelectual como una parte importante de su arsenal para controlar y explotar el trabajo y los datos de los trabajadores digitales y los consumidores por igual en la llamada economía colaborativa.

Sin embargo, quizá ninguna otra clase de activos esté tan madura para la revolución. A pesar de todo su poder en la economía, la propiedad intelectual también es especialmente vulnerable. Podemos ocupar las vulnerabilidades del sistema actual, desvincular la creatividad y los datos de la exclusión y la posesión personal, y forjarlos en su lugar como una práctica de construcción de comunidad radicalmente imaginativa, generativa y socialmente productiva.

screenpunk/Flickr/(CC BY-NC 2.0)

Creatividad abolicionista

“La abolición es presencia, no ausencia. Se trata de construir instituciones que afirmen la vida». Ruth Wilson Gilmore, geógrafa abolicionista

Hoy en día, se intercambian billones de dólares imaginarios por derechos a propiedades imaginarias, pero carecemos de la imaginación necesaria para transformar la economía en algo que pueda ayudar a que florezca la vida. Ahora, más que nunca, la creatividad es la vía para salir de los callejones sin salida a los que nos enfrentamos. Pero para que prospere, primero debemos abolir los códigos económicos y jurídicos que la encadenan.

La creatividad entra en la economía como propiedad intelectual, el régimen jurídico surgido de la Europa del siglo XVII, que formalizó la expresión creativa y la invención en derechos exclusivos individuales. La propiedad intelectual, término que engloba los derechos de autor, las patentes, las marcas y los secretos comerciales, está en todas partes. La tecnología del teléfono inteligente que puede estar utilizando para leer esto podría tener hasta 250 mil patentes.7

El informe del que es capítulo este ensayo lleva un aviso de derechos de autor –en forma de licencia Creative Commons– en la primera página. Incluso el garabato que haya hecho en una servilleta está automáticamente protegido por derechos de autor, lo quiera o no (e independientemente de su valor estético).

A la ley de derechos de autor no le importa si lo que hemos creado es bueno desde el punto de vista artístico. Para que un trabajo esté protegido por los derechos de autor, debe ser original y creativo, pero el umbral es muy bajo: un poco más creativo y original que organizar una guía telefónica por orden alfabético.

La propiedad intelectual, basada en los conceptos de trabajo e individualismo desarrollados por los filósofos de la Ilustración, se impuso en todo el mundo a través de los proyectos coloniales europeos y los acuerdos comerciales. A día de hoy, el sistema de propiedad intelectual sigue siendo rígidamente eurocéntrico, sin medios acordados para reconocer y respetar epistemologías o concepciones del individuo no europeas.

El régimen está reforzado por instituciones poderosas y legalmente vengativas cuya jurisdicción se extiende a todos los miembros de la Organización Mundial del Comercio (OMC). Bajo la bandera de la vigilancia de la infracción de la propiedad intelectual, las leyes de propiedad intelectual pueden bloquear cualquier bien en la frontera e impedir que incluso las innovaciones más esenciales se pongan a disposición del público. Y su poder no hace otra cosa sino aumentar. Bajo la presión de un amplio abanico de grupos de presión empresariales, los derechos exclusivos que en su día se extinguieron se han convertido en perpetuos y expansivos, erosionando el dominio público.

Naturalmente, un sistema así inspira resistencia. Las voces críticas se oponen a la visión colonial capitalista de los derechos de propiedad que sustenta el sistema. Los piratas y los defensores de la cultura libre insisten en que «la información quiere ser libre», estableciendo plataformas alternativas para compartir la cultura. Incluso los defensores liberales de los regímenes de propiedad intelectual admiten a regañadientes que, aunque la configuración inicial era acertada –promovería «el ideal de progreso, un mercado transparente, un acceso fácil y barato a la información, una producción cultural descentralizada e iconoclasta, una política de innovación autocorrectiva”–, el sistema se ha visto corrompido por la influencia empresarial, lo que ha socavado la cultura de compartir y remezclar.8

¿Qué hay que hacer? ¿eliminar por completo la propiedad intelectual? ¿reformarla mediante políticas públicas? ¿desarrollar tecnologías legales que permitan a los creadores excluirse? ¿promover campañas contra la piratería y las infracciones en línea? Aunque estos debates son importantes (algunos más que otros), frenan peligrosamente nuestra imaginación. Al limitar nuestra mirada al mundo interior de lo que constituye la propiedad intelectual –si las obras creativas deben protegerse y cómo, qué debe considerarse propiedad intelectual–, no estamos haciendo el trabajo radical: situar la propiedad intelectual en la economía política más amplia, cuestionar qué papel desempeña en las estructuras más amplias de explotación y opresión.

Cuando nos alejamos de las guerras culturales que han dominado los debates sobre la propiedad intelectual en sí, nos vemos obligados a enfrentarnos más seriamente a la materialidad de la creatividad, a cómo atraviesa todas las cadenas de suministro mundiales y todos los acuerdos comerciales internacionales que se puedan imaginar, a cómo hace posible y omnipresente el poder digital. El capitalismo reconoce este poder y se mueve para estrechar su control. Vaqueros capitalistas que acaparan titulares como Jeff Bezos, Nathan Myhrvold y Martin Shkreli están innovando en torno a las incongruencias de esta poderosa clase de activos.9 Los anticapitalistas han estado dormidos al volante.

La falta de atención no es sorprendente. La mención de la propiedad intelectual puede hacer que hasta los ojos más brillantes se nublen. Es una de las muchas cuestiones que deliberadamente se hacen parecer oscuras, demasiado técnicas, legalistas e irrelevantes para las crisis a las que nos enfrentamos. No hace falta ser licenciado en Derecho para entender las condiciones en las que la creatividad entra en la economía. Liberar a la propiedad intelectual de su andamiaje legalista y despertar su poder revela que se trata de un régimen singularmente vulnerable.

He aquí la laguna fundamental: la propiedad y el control de la propiedad intelectual siempre pertenecen, en primera instancia, a los artistas, inventores, académicos y creadores que la han creado. En la actualidad, este poder permanece latente. La mayoría de los productores de propiedad intelectual ceden sin concesiones su PI a las empresas (tanto con ánimo de lucro como sin él) mediante contratos de trabajo, condiciones de contratación y licencias de PI que permiten a estas instituciones dar rienda suelta a la comercialización de la PI en cadenas de suministro explotadoras y opresivas. Otros simplemente ceden su poder utilizando licencias Creative Commons o de código abierto, pero tampoco hacen nada para impedir que las empresas comercialicen la propiedad intelectual de forma agresiva y opresiva.

¿Podríamos imaginar un camino diferente? ¿y si los creadores se apoderaran de sus derechos de propiedad intelectual, los ocuparan y dieran la vuelta a su lógica? ¿y si tomáramos la esencia de la PI –el derecho económico y legal a excluir a otros de un intangible– y optáramos por excluir únicamente la opresión y la explotación? ¿podemos aprovechar nuestros derechos legales como creadores para poner trabas al capitalismo? ¿y si los creadores no se limitaran a protestar contra los regímenes que encarcelan la imaginación, sino que crearan, aquí y ahora, sistemas, estructuras e instituciones de base para sustituirlos?

Con estos fines, no nos preocupa principalmente la cuestión abstracta de si debe existir la propiedad intelectual. Para nosotros, la creatividad abolicionista no consiste en eliminar los derechos de los creadores o las protecciones otorgadas a las creaciones; consiste en garantizar que la creatividad entre en la economía como una herramienta contra la opresión. En palabras de la geógrafa abolicionista Ruth Wilson Gilmore, «la abolición tiene que ver con la presencia, no con la ausencia»).10 Pedimos a los creadores que aparezcan y estén presentes en los derechos que se nos han concedido, que los ocupen y los pongan juntos al servicio de los mundos que queremos crear. Que utilicemos nuestra creatividad para construir instituciones que afirmen la vida.

Inspirándonos en las preguntas formuladas por los abolicionistas Mariame Kaba y Dean Spade en su reflexión sobre las «reformas no reformistas» (término acuñado originalmente por el economista y filósofo francés André Gorz en la década de los sesenta), pedimos a los creadores que se pregunten: ¿cuál es la finalidad de la creatividad, de la información, del conocimiento? ¿supone un alivio material para los oprimidos y explotados dentro de las cadenas de suministro en las que se comercializa la creatividad? ¿crea poder, movilizando, la lucha continua entre los afectados por las obras creativas? ¿deja fuera a los grupos marginados? ¿legitima el sistema?.11

La mirada abolicionista ve la creatividad, tal y como se interpreta en nuestra economía, como un hilo que teje a través de sistemas de opresión entrelazados. Nos invita a tirar de ese hilo.

El régimen mundial de propiedad intelectual también es vulnerable por otra razón. Precisamente porque está torpemente modelado a partir de las leyes de la Edad Moderna temprana relacionadas con la propiedad física, la PI está llena de contradicciones y absurdos, que ofrecen oportunidades sugerentes para la experimentación transgresora, la imaginación radical y el juego subversivo. He aquí algunas de ellas.

Tramas del futuro abolicionista

Trama 1. La protesta como actuación protegida por derechos de autor

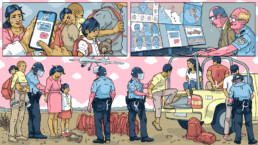

La protesta está cada vez más criminalizada en todas las democracias. Durante manifestaciones pacíficas contra la inacción climática, la injusticia racial, la brutalidad policial o la guerra, los servicios de seguridad detienen y reprimen violentamente a manifestantes, periodistas y observadores de derechos humanos. Los mandos policiales envían órdenes de «recuperar las calles», transformando a las personas que ejercen un derecho democrático fundamental, el derecho a protestar, en delincuentes.12 Cada vez más países están introduciendo leyes para responsabilizar penal y civilmente a los manifestantes por los daños a la propiedad que se produzcan durante las protestas.

La digitalización se ha convertido en un componente crucial de la mayor vigilancia y capacidad coercitiva de los estados, que la despliegan con escasa regulación o transparencia. Periodistas, defensores de los derechos civiles y manifestantes han documentado el uso que hace el gobierno de la vigilancia, el control de las redes sociales y otras herramientas digitales, advirtiendo de que pueden pasar años desde la celebración de una protesta hasta que se conozcan todas las formas en que las fuerzas de seguridad vigilaron a los organizadores. Los gobiernos también se coordinan con fuerzas de seguridad privadas expertas en tecnología que empezaron como contratistas en la guerra contra el terrorismo. El «solapamiento de los intereses del gobierno y la industria que utilizan la vigilancia, el mantenimiento del orden y el encarcelamiento como soluciones a problemas económicos, sociales y políticos» es lo que los abolicionistas denominan el complejo industrial penitenciario.13

Leslie Peterson/Flickr/(CC BY-NC 2.0) Stand With Standing Rock Nov 11-15 2016.

Durante las protestas contra el oleoducto Dakota Access en la reserva de nativos americanos de Standing Rock (EEUU), por ejemplo, documentos filtrados revelaron que fuerzas militares estatales y federales trabajaban junto a un contratista militar privado, TigerSwan, contratado por los propietarios del oleoducto, Energy Transfer Partners.14 En colaboración con la policía de al menos cinco estados para atacar al movimiento indígena Water Protector, TigerSwan utilizaba medidas antiterroristas de tipo militar y vigilancia digital para vigilar los movimientos de los manifestantes, incluida la transmisión de vídeo en directo desde un helicóptero de seguridad privado de Dakota Access.

Aquí es donde entra en juego la propiedad intelectual. ¿Qué pasaría si protegiéramos legalmente la creatividad inherente a las protestas como arte escénico susceptible de derechos de autor? Las protestas incorporan habitualmente todo un repertorio de actuaciones muy innovador, desde Standing Rock hasta México, pasando por Irak y el Reino Unido.15 Sabemos que para las comunidades en resistencia, «los rituales, danzas, protocolos y canciones que caracterizan estas luchas no son meras efemérides culturales del activismo; son una parte íntima y constitutiva de la creación del mundo indígena, un medio para coordinar y alinear el imaginario colectivo con el fin de facilitar y enriquecer la cooperación de los implicados».16 Los académicos llevan mucho tiempo reconociendo la capacidad representativa de la protesta, estudiando el uso de la visualización y el espacio o argumentando que «la coreografía, el movimiento y el gesto no son periféricos, sino centrales en la política de la protesta». ¿Qué pasaría si los manifestantes reconocieran que estas características clave de la protesta también tienen derechos legales que pueden ayudarles a desafiar al complejo carcelario-industrial?

Imaginemos que los manifestantes llevaran el © «Todos los derechos reservados» en el cuerpo o se adornaran con códigos de barras que enlazaran con las condiciones de sus derechos de autor, especificando que las imágenes y el audio no pueden utilizarse para fines comerciales, incluida la vigilancia contratada de forma privada. Imaginemos que los manifestantes exigieran ante los tribunales saber cómo utilizan las fuerzas de seguridad privadas cualquier grabación de su arte, visual o sonora. Imaginemos que la proposición de prueba (el procedimiento previo al juicio en el que cada parte puede obtener pruebas de la otra mediante la solicitud de documentos) revelara los intereses comerciales secretos entre los departamentos de policía y las empresas de seguridad privada, o entre una empresa mercenaria privada y su empleador, una compañía petrolera. Imagina que estas empresas tuvieran que indemnizar a los manifestantes por violar los derechos de autor, o que los tribunales desestimaran las pruebas porque las empresas las habían obtenido ilegalmente infringiendo los derechos de autor. La legislación sobre derechos de autor no va a sacar a los manifestantes de la cárcel por cargos penales, pero puede ayudar a garantizar que el complejo industrial penitenciario no pueda lucrarse con la vigilancia policial.

¿Cómo querrían los creadores de una actuación protegida por derechos de autor de Extinction Rebellion, Black Lives Matter, BP or not BP, #NoDAPL y otros innumerables e intrépidos activistas condicionar el uso de su actuación? ¿qué tipo de exclusiones jurídicamente exigibles favorecerían los objetivos de su acción directa o respuesta comunitaria? ¿deberían los manifestantes permitir que los departamentos de policía (y las empresas de seguridad privada con las que trabajan cada vez más) utilicen grabaciones de vídeo y sonido de una actuación guionizada (es decir, una protesta) o de arte visual como el graffiti –y cualquier otro material sujeto a derechos de autor– sin ninguna condición? ¿qué indemnización debería pagar quien incaute o destruya una instalación artística?

Habitamos sistemas que ofrecen más protección jurídica a la indignación ante la injusticia que a la reivindicación de la justicia como derecho; sistemas que valoran más la inviolabilidad de la propiedad que la inviolabilidad de las vidas de las personas e indígenas, más que la protección de la biodiversidad. No existe un régimen internacional de derechos humanos que pueda aplicarse de forma fiable, pero sí un poderoso régimen jurídico internacional asociado a la propiedad intelectual. Podemos reconvertir radicalmente este poder. Podemos liberar los códigos y la tecnología jurídica de la propiedad intelectual de su uso previsto.

Las posibilidades son intrigantes. ¿Podríamos ser más capaces de ocupar la propiedad física ocupando la propiedad intelectual, remodelando los absurdos poderes otorgados a la propiedad intangible para fomentar nuestra capacidad de controlar el espacio físico? ¿puede la protección de los derechos de autor complicar la forma en que el poder digital oprime cada vez más la protesta o los actos de preservación, ya se trate de cuestiones medioambientales o de una vida digna?

Cualquiera puede participar. Todo manifestante es un artista de la performance. Para aquellos que ya se identifican como artistas socialmente comprometidos o artivistas, esta es una oportunidad para repensar la agencia política de su arte. ¿Puede una obra de arte tener agencia política directa, no a través de debates sobre la rectitud de su estética o contenido político, sino a través de artistas que ocupan el andamiaje legal y económico que la rodea?

Trama nº 2. Ocupar los contratos de trabajo con cláusulas morales de PI

Los contratos de trabajo son el lugar en el que, como productores de PI, más a menudo cedemos nuestros derechos. Cedemos a las empresas lo que legalmente nos pertenece a través de la cláusula de cesión de PI: una cláusula contractual que otorga a nuestros empleadores plena propiedad y control para utilizar y comercializar nuestra PI. Dado el enorme valor de la propiedad intelectual para los resultados de una empresa, no es de extrañar que las empresas hayan intentado que sus reivindicaciones sobre la creatividad de los empleados sean lo más amplias posible.

Las leyes que rigen las cláusulas de cesión de propiedad intelectual a los empleados varían según la jurisdicción, pero las cláusulas más comunes exigen que los empleados renuncien a todos los derechos morales: derechos legales que facultan a los creadores a oponerse a usos de su trabajo que perjudiquen su honor o reputación. Otras cláusulas comunes conceden a los empleadores la propiedad de cualquier idea registrada en cualquier pieza de propiedad corporativa, incluida la idea de un empleado para un proyecto personal si por casualidad la grabó en un ordenador portátil del trabajo.

¿Qué pasaría si ocupáramos nuestras cláusulas de cesión de propiedad intelectual? ¿qué pasaría si nos organizáramos colectivamente como productores de PI y pusiéramos condiciones a los derechos de nuestros empleadores sobre nuestra PI? Una técnica jurídica existente que podemos utilizar es la cláusula de moralidad: una cláusula contractual que da derecho a rescindir un contrato, o a tomar otras medidas correctivas, si la parte infractora tiene un comportamiento inmoral. ¿Qué podrían estipular las cláusulas morales de la PI abolicionista cocreada?

¿Qué pasaría si nuestros empleadores ya no pudieran utilizar nuestra PI en cadenas de suministro con trabajos forzados y devastación ecológica, o al servicio de ejércitos, vigilancia y policía?

La propiedad intelectual tiene un enorme poder disruptivo sobre la cadena de suministro. Si los productores de PI de una parte de la cadena de suministro utilizaran cláusulas morales, podrían desencadenar un litigio de PI siempre que estas cláusulas morales se infringieran en cualquier punto de la cadena de suministro en la que se utilizara la PI.

He aquí un ejemplo de las grandes empresas tecnológicas, cuyas cadenas de suministro tienen un apetito insaciable de cobalto. La minería del cobalto es famosa por sus abusos de los derechos humanos, la corrupción, la destrucción del medio ambiente y el trabajo infantil.17 Una cláusula moral de PI utilizada por los productores de PI a lo largo de estas cadenas de suministro –por ejemplo, por la Coalición de Trabajadores de la Tecnología– podría utilizarse para aplicar las propuestas realizadas por los activistas de derechos humanos, según las cuales «cualquier empresa que se abastezca de cobalto procedente de la República Democrática del Congo (RDC) debe establecer un sistema independiente de terceros para verificar que todas las cadenas de suministro de minerales están limpias de explotación, crueldad, esclavitud y trabajo infantil. Deben invertir todo lo necesario para garantizar una remuneración decente, unas condiciones de trabajo seguras y dignas, la atención sanitaria, la educación y el bienestar general de las personas de cuya mano de obra barata dependen».18 Si estas condiciones se incluyeran en una cláusula moral de PI, capaz de paralizar las cadenas de suministro dependientes del cobalto al desencadenar un litigio de PI en caso de infracción, todo el poder de mercado de la PI podría utilizarse como zanahoria y garrote para aplicar estas propuestas.

Los académicos, periodistas, artistas y músicos también pueden esgrimir poderosas cláusulas morales de PI. Los editores dependen del papel, la tinta y el pegamento, o de los ordenadores, el software, Google y Amazon para difundir sus obras protegidas por derechos de autor. Sin embargo, la industria de la pulpa y el papel sigue beneficiándose de la deforestación de la selva amazónica, los fabricantes de tinta violan los derechos laborales y vierten residuos peligrosos, y las encuadernaciones de libros no son reciclables.19 Por su parte, la edición digital alimenta cadenas de suministro que vierten habitualmente residuos electrónicos en todo el Sur Global.20 Estas condiciones pueden coexistir con las condiciones de concesión de licencias de acceso abierto que permiten a cualquier persona acceder libremente a contenidos protegidos por derechos de autor, al tiempo que prohíben a los editores ofrecer contenidos de acceso abierto a través de cadenas de suministro poco éticas.

Mediante cláusulas morales de propiedad intelectual, podemos poner en práctica ideas sobre abolición, sostenibilidad o derechos humanos a través de las cadenas de suministro en las que se comercializan estas ideas. También podemos aprovechar el poder de la PI para profundizar en la solidaridad de los trabajadores a través de las cadenas de suministro. En este proceso, podemos experimentar con la PI no como un derecho individual exclusivo, sino como una herramienta colectiva. ¿Podemos imaginar sindicatos de PI organizados en torno a una moral colectiva de PI?

Por qué el acceso abierto no es abolicionista

La creatividad abolicionista puede estar reñida con los movimientos contraculturales de mayor éxito del mundo de la propiedad intelectual, como el movimiento del software libre, el movimiento del código abierto y el movimiento Creative Commons. Aunque heterogéneos y enzarzados en animados debates entre sí, estos movimientos comparten una preocupación común: ¿cómo resuelve la sociedad el desajuste entre lo que teóricamente permite la tecnología digital –la oportunidad de acceder, compartir y colaborar en la creatividad a una escala sin precedentes y con un coste marginal cercano a cero– y lo que restringe la ley de derechos de autor?

Las respuestas de los movimientos de acceso abierto han logrado construir una comunidad, una cultura y una práctica alternativas en relación con los derechos de autor. Mediante mensajes creativos y recursos educativos accesibles, estos movimientos han llevado los derechos de autor a la esfera pública y los han liberado de su arcano andamiaje. Sus licencias estándar, fáciles de usar, permiten a los creadores salirse del marco por defecto de «todos los derechos reservados» y ejercer una mayor autonomía sin necesidad de convertirse en expertos en leyes de derechos de autor. Estos movimientos también han facilitado el acceso a la información a quienes no pueden permitirse muros de pago y han permitido la acción colectiva para crear software más seguro y respetuoso con la privacidad.

La creatividad abolicionista se basa en las aportaciones de los movimientos contemporáneos de acceso abierto, pero cambia fundamentalmente el quid del problema. Los movimientos de acceso abierto se centran en cómo compartir ideas y cultura más libremente; cómo facilitar la libertad de expresión y el libre acceso al tiempo que se mantiene la innovación. Estas preocupaciones son producto del lugar y el momento histórico del que surgieron. En la década de los noventa, los informáticos y estudiosos del ciberderecho de Europa y Estados Unidos que participaron en el auge del software e internet como herramientas de masas (la llamada Era de la Información) trataron de resolver un reto concreto: cómo hacer realidad el potencial y la esperanza de internet mientras la legislación sobre derechos de autor se volvía cada vez más restrictiva y punitiva.

En lugar de ello, comenzamos nuestro análisis examinando el sistema global más amplio en el que operan el conocimiento y la información: un sistema colono-colonial que extrae riqueza, conocimiento y cultura de las comunidades económicamente marginadas y redistribuye de forma desigual sus frutos económicos entre los más ricos y poderosos. Este enfoque está en consonancia con las críticas que activistas y académicos críticos llevan mucho tiempo haciendo a los movimientos de acceso abierto:21 que el enfoque central en los valores de la libertad ignora las preocupaciones sobre la igualdad; que una noción romántica del dominio público como un paisaje neutral en el que todo el mundo puede cosechar sus riquezas ignora su papel real en la explotación del trabajo y los cuerpos de las personas de color, las mujeres, las personas del Sur global y los empobrecidos.22 Ahora sabemos que el dominio público de los conocimientos indígenas sobre la flora y la fauna locales, las medicinas tradicionales, el folclore o las expresiones culturales tradicionales ha permitido a las grandes farmacéuticas apropiarse de los conocimientos indígenas, transformarlos en propiedad intelectual y convertirse en propietarias exclusivas de esos conocimientos: un fenómeno conocido como biopiratería.